Haute disponibilité avec Microsoft Hyper-V 3.0

La haute disponibilité est un point particulièrement sensible lors de la mise en place d’une infrastructure virtualisée, Microsoft rattrape avec Hyper-V 3 une grosse partie de son retard face à VMware.

Lire l'article

Stockage, tout savoir sur le disque virtuel VHDX

La gestion du stockage apporte aussi des nouveautés majeures, avec pour commencer un nouveau format de disque virtuel, le VHDX qui permet de créer des disques virtuels d’une taille maximum de 16 To.

Lire l'article

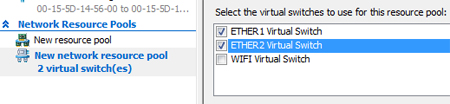

Le commutateur Ethernet virtuel distribué

Hyper-V 3.0 intègrera un nouveau concept de commutateur Ethernet virtuel distribué.

Lire l'article

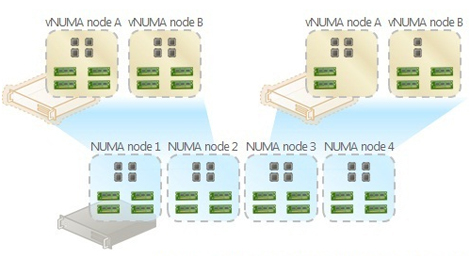

Microsoft Hyper-V 3.0 : Améliorations de la plateforme

Pour commencer, la prise en charge matérielle sera améliorée pour permettre aux hôtes Hyper-V 3.0 de gérer avec efficacité jusqu’à 160 processeurs logiques (un processeur logique étant un cœur ou une instance hyperthread) et 2 To de mémoire vive.

Lire l'article

Geneviève Fioraso inaugure le supercalculateur Curie de Bull

En fonctionnement depuis le mois de mars, le système Curie a été officiellement inauguré jeudi 12 juillet par Geneviève Fioraso. La Ministre de l’Enseignement Supérieur et de la Recherche a fait le déplacement au TGCC (Très Grand Centre de Calcul) du CEA (Commissariat à l’Énergie Atomique), accompagnée de plusieurs députés et conseillers généraux, pour découvrir le plus puissant calculateur de France.

Lire l'article

Exchange 2010, prérequis processeur, mémoire et logiciels

Pour mettre en place Exchange 2010 en production, l’utilisation d’un processeur 64 bits est obligatoire.

Lire l'article

Préparation de l’annuaire dans une infrastructure monodomaine

Quel que soit le type d’architecture, la première étape consiste toujours à mettre à jour le schéma Active Directory. Pour ce faire, il faut exécuter la commande :

Lire l'article

Préparation d’Active Directory en vue du déploiement d’Exchange 2010

La préparation de l’annuaire pour Exchange 2010 doit être réalisée avant le déploiement des premiers serveurs.

Lire l'article

Conseil n° 6 : Simplifiez vos liaisons et votre code de validation

Lorsque vous codez une application métier dans Silverlight et WPF, vous allez presque assurément écrire le code de validation et le code servant à afficher/masquer les contrôles en fonction des sélections réalisées dans l’interface utilisateur ou des permissions de sécurité des utilisateurs.

Lire l'article

Conseil n° 5 : Déterminez comment gérer les méthodes asynchrones

Si, comme moi, vous aimez que votre code soit bien structuré en couches et bien organisé, vous allez finir par entrer en guerre contre les méthodes WCF asynchrones de Silverlight.

Lire l'article

Conseil n° 4 : Employez le modèle Adapter entre la VueModèle et le Modèle

Comme indiqué précédemment, la VueModèle va collecter les données de votre interface utilisateur afin que vous puissiez remplir et, au final, enregistrer vos Modèles.

Lire l'article

Conseil n° 3 : Séparez votre VueModèle et votre Modèle de la logique d’accès aux données

Vos VueModèles représentent l’état de l’interface utilisateur et elles doivent effectuer ce travail de manière experte.

Lire l'article

Conseil n° 2 : Les classes provenant du « Add Service Reference »

Si vous écrivez une application métier Silverlight, vous allez probablement employer Windows Communication Foundation (WCF) pour enregistrer et récupérer les données.

Lire l'article

Conseil n° 1 : Séparez impérativement le Modèle de la VueModèle.

Il existe une tendance qui vise à regrouper votre Modèle et votre VueModèle dans un même objet.

Lire l'article

6 conseils sur l’approche Modèle-Vue-VueModèle

Faites un petit tour avec l’approche VueModèle et passez vos applications au crible des tests unitaires.

Lire l'article

Mythe N° 10 : profils inactifs

Le dernier mythe dont je voudrais parler est celui de la découverte des profils inactifs. Beaucoup d'utilisateurs semblent hésiter à supprimer les profils inactifs ou même à leur donner le statut *DISABLED.

Lire l'article

IBM i, 10 mythes de sécurité courants

Débusquez ces mythes pour améliorer la sécurité. Cet article se propose de dévoiler certaines des idées fausses et des erreurs courantes en matière de sécurité IBM i.

Lire l'article

Fuite de données : Le vol de disques durs

Une autre source potentielle de fuite de données est le vol de disques durs. Cette méthode n’est pas aussi répandue que les fuites liées aux périphériques mobiles ou aux périphériques de stockage USB, mais elle existe bel et bien.

Lire l'article

Fuite de données : attention aux périphériques mobiles

Les périphériques mobiles constituent une autre source importante de fuite de données. Après tout, les utilisateurs stockent habituellement des courriers électroniques, des documents, des entrées de calendrier, des contacts et d’autres données sensibles sur leurs tablettes électroniques et leurs smartphones.

Lire l'article

Fuite de données : Les périphériques de stockage USB

Ces périphériques constituent la plus grande source de fuite de données (ou, du moins, la source qui fait l’objet de la plus grande attention).

Lire l'articleLes plus consultés sur iTPro.fr

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA