Optimiser les performances disque ATA, 2ème partie

Dans l’article « Optimiser les performances disque ATA, 1re partie », avril 2002, j’expliquais comment tirer les meilleures performances des disques ATA (aussi appelés IDE) dans Windows 2000. Je décrivais les derniers standards ATA et évoquais quelques pièges matériels auxquels vous pourriez être confrontés en essayant de configurer vos disques ATA (ATA/33, ATA/66, ATA/100, par exemple). Ce mois-ci, je conclus ma série en deux parties en parlant du logiciel.J’essaie également de combler certaines lacunes de la documentation Knowledge Base incomplète de Microsoft à propos d’ATA. Mais avant de suivre les étapes ou d’appliquer les conseils de cet article, assurez-vous que vous avez suivi les indications sur le matériel expliquées le mois dernier.

Lire l'article

Guide du serveur Apache pour l’iSeries – 1ère partie

par Brian R. Smith - Mis en ligne le 25/09/02

Le 15 décembre 2000, le lab

Rochester d'IBM a présenté un nouveau

serveur HTTP développé en collaboration

avec l'Apache Software

Foundation (http://www.apache.org).

Proposé sur plus de 30 plates-formes,

le serveur Apache est sans aucun doute

le serveur Web le plus répandu à ce

jour sur Internet ...

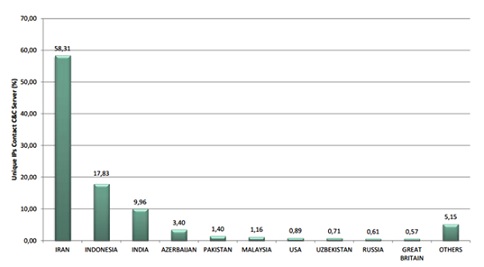

Dans une étude des serveurs Web effectuée en août 2001 par Netcraft (http://www.netcraft .com), Apache était le logiciel serveur Web utilisé par plus de 60 % des sites actifs interviewés.

Apache apporte à l'AS/400 et à l'iSeries, de puissantes solutions de serveur Web. Dans ce premier article d'une serie consacrée au serveur HTTP iSeries (animé par Apache), je décris ce que le serveur peut vous apporter et vous explique, pas à pas, comment l'installer, le tester et l'utiliser.

Lire l'article

Trucs & Astuces du docteur : sécurité, NAT, FTP et SSL

Questions de sécurité avec IIS, utilisation d'une unité NAT pour l'emploi de deux passerelles, FTP et SSL sous OS/400 V4R4.

Lire l'article

Les nouveautés de la semaine 03 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 13 au 19 Janvier 2003

Lire l'article

Les nouveautés de la semaine 02 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 6 au 12 Janvier 2003

Lire l'article

Fonctions d’aide et de support de Windows XP

par Sean Daily - Mis en ligne le 08/01/2003

Gérer les clients desktop et supporter

les utilisateurs finaux peut coûter

cher dans des réseaux de PC. Microsoft

semble avoir entendu les doléances et

a essayé d'alléger ce fardeau financier

par des fonctions améliorées dans

Windows XP. XP offre de nombreuses

fonctions bénéfiques pour le personnel

du Help desk et pour les administrateurs

système ainsi que les utilisateurs

finaux. Mais, en plus, XP dispense

d'acheter des solutions add-on coûteuses,

contrairement aux produits

Windows précédents. Voyons comment

les nouvelles fonctions d'aide et de support de XP - particulièrement

Remote Assistance - améliorent votre

environnement réseau.

Les nouveautés de la semaine 43 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 21 au 27 Octobre 2002

Lire l'article

Extraire l’état d’un Job

"The AS/400 Programmer's Handbook" (Volume 2), chapitre 4, Application Programming Interfaces, montre un exemple d’un programme RPG ILE qui emploie l’API Retrieving Job Status.

J’utilise cette technique pour connaître l’état d’un job simultané chargé de traiter des commandes.

Notre procédure prévoit d’arrêter ce job deux fois par jour. Pendant ce temps, les commandes ne peuvent pas être traitées, au grand dam des utilisateurs qui ne savent pas si le système est en panne ou si la commande est en suspens.

Lire l'article

Les nouveautés de la semaine 38 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 16 au 22 Septembre 2002

Lire l'article

La tempête qui s’annonce

par David Chernicoff - Mis en ligne le 16/10/2002

Microsoft aborde avec trois produits

l'administration système et réseau :

Systems Manager Server (SMS),

Application Center 2000, et Microsoft

Operations Manager (MOM). C'est la

première fois que la firme offre une solution

d'administration système d'entreprise.

Les produits jettent, d'un

bout à l'autre, les bases d'une stratégie

exhaustive pour réseaux d'envergure.Si dans vos business plans il y a

place pour un outil d'administration

de classe entreprise, vous devez absolument

comparer l'offre Microsoft aux trois ténors de l'administration système:

Tivoli (IBM), OpenView

(Hewlett-Packard, HP) et Unicenter

(Computer Associates, CA). Et, tant

que vous y êtes, ajoutez-y PATROL

(BMC Software). Tous ces produits

sont des environnements d'administration

complets et multi platesformes,

capables de répondre à vos besoins

d'administration à l'échelle

mondiale. Mais tous souffrent du

même inconvénient : leur histoire et

leur développement proviennent directement

du monde UNIX.

Rechercher dans l’amas de données de reporting

par John Ghrist - Mis en ligne le 28/10/02

par John Ghrist - Mis en ligne le 28/10/02

Combien d'heures de projets de

développement importants perd-on

quand les programmeurs passent du

temps à écrire des requêtes de base de

données personnalisées pour l'utilisateur

final ? Le nombre de personnes - heures

consacrées à ce seul type de

demande d'aide au cours des 20 dernières

années, mieux utilisées, auraient

probablement permis de

construire une pyramide de bonne

taille - ou, plus prosaïquement, ce système

de saisie de commandes qui serait

si utile. Ajoutons-y le temps passé à

former des utilisateurs à la manipulation

des applications de requêtes, à accéder

aux bases de données sur un système

autre que celui auquel vous êtes directement relié, et à déchiffrer des

demandes d'informations incorrectement

exprimées, et on se trouve face à

un gros investissement.

Mise en oeuvre de Websphere Application Server

Depuis quelques mois, la communauté informatique semble s'être installée dans l'ère de l'architecture "trois-tiers". Un monde nouveau se prépare à accueillir nos futurs développements. Toutefois, avant de mettre en oeuvre nos prochains programmes, il va nous falloir explorer ce nouvel univers, en découvrir la géographie, en suivre les chemins, en visiter les arcanes, en éviter les pièges ...

L'AS400 peut héberger ce nouveau monde.

Fort de ce postulat, nous nous sommes fixés cette tâche "simple" : "Mettre en oeuvre sur AS400 l'environnement nécessaire et suffisant à l'hébergement et à l'exécution de notre premier programme "trois-tiers", ou "Comment mettre en oeuvre l'exhaustivité des composants permettant d'exécuter notre premier programme "trois-tiers".

L'article qui suit vise à présenter de bout en bout la mise en oeuvre d'un serveur Websphere sur AS400, ainsi que d'une application Web, en s'attachant à utiliser les logiciels disponibles sur la machine, donc sans surcoût ni utilisation de composants "exotiques".

Toutes les références produits, niveaux de version et groupes de PTF citées sont pour la V5R1 de l’OS400. La démarche, elle, est la même et fonctionne tout à fait en V4R5 (voir l’encadré Les Bonnes Adresses)

Lire l'article

IBM DB2 AS/400 vers MS SQL

STR et HiT Software annoncent la sortie de la version 2.5 de DB2 Motion, permettant la réplication en temps réel des données de SQL Server vers iSeries et AS/400.

La nouvelle version complémente les fonctionnalités essentielles de DB2Motion à savoir la réplication en temps réel des données provenant des iSeries et AS/400 vers SQL et Oracle.

Lire l'article

Du nouveau côté V5R1

Lire deux fichiers dans un programme REXX - Déterminer l'emplacement de la source d'une procédure - Extraire le contenu d'une zone de données distante - Faire surgir une fenêtre DDS afin d'obtenir une entrée utilisateur ou d'afficher un message d'erreur - Déconnexion de session sur Frame Relay - V5R1 Group PTF offre de nouvelles possibilités pour DB2 UDB ...

Est-il possible de lire plus d'un fichier dans un programme REXX ? D'après la documentation que j'ai lue jusqu'ici, je peux spécifier quelque chose du genre LineIn(MyFile). Je travaille sur l'iSeries et le remplacement de Stdln fonctionne bien pour un fichier unique, mais je veux lire deux fichiers pour comparer les possibilités.

Lire l'article

Les outils d’ administration à distance indispensables

par Don Jones - Mis en ligne le 26/11/2002

Les outils d'administration natifs

de Windows se sont améliorés au fil des

ans, de sorte que les administrateurs

contrôlent la plupart des services réseau

depuis leur station de travail.

Même ceux qui utilisent Windows NT,

dépourvu de la MMC ( Microsoft

Management Console) « all-in-one » de

Windows 2000, peuvent administrer les

DNS, DHCP WINS, et autres services à

partir de leurs desktops ...

Pourtant, malgré les améliorations de Microsoft, vous devrez parfois effectuer certaines tâches (installation hotfix, redémarrage du serveur, gestion de fichiers, par exemple) à partir de la console serveur.

C'est là qu'interviennent les outils de contrôle à distance, précieux pour gérer les serveurs dans vos agences et pour résoudre leurs problèmes nocturnes, dans la quiétude de votre domicile. Face aux dangers toujours plus grands, les outils de contrôle à distance permettent aussi de laisser vos serveurs à l'abri dans un centre informatique, pendant que vous menez des tâches de maintenance et d'administration depuis votre bureau.

Lire l'article

Guide du serveur Web Apache pour l’iSeries, 2ème partie

par Brian R. Smith - Mis en ligne le 20/01/2003

Dans la 1ère partie de cette série, j'ai

décrit comment le nouveau serveur

HTTP (animé par Apache) d'IBM

apporte de nombreuses fonctions et

options intéressantes à l'iSeries, en provenance du monde Web opensource. Ce mois-ci, j'examine les directives

de configuration du serveur Apache et

décris la manière dont le serveur traite les reqêtes.Rappelez-vous que les

serveurs HTTP sont essentiellement

des serveurs de fichiers ; les directives

de configuration disent au serveur

quels fichiers il doit servir et lesquels

il doit protéger. Pour vous permettre

d'appliquer vos connaissances, nous

allons suivre un scénario de configuration

simple en utilisant la nouvelle

interface utilisateur.

PCSACC/400, au service de la sécurité

PCSACC/400 est une application de sécurité intégrée pour iSeries 400 développée par Busch & Partner.

L'accès aux informations se fait par un contrôle des accès via des interfaces de programme de sortie pour SQL/ODBC, DDM, Netserver/IFS, commandes à distance et iSeries Navigator (Operations Navigator) et des files d'attente de données comme FTP, TFTP, REXEC (RUBRMTCMD via IP) et TELNET, 5250 TELNET.

Lire l'articleLes plus consultés sur iTPro.fr

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

- Top 5 des évolutions technologiques impactant la sécurité 2026

- Tendances 2026 : l’IA devra prouver sa rentabilité

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer