Après avoir configuré et démarré le L2TP Receiver Connection Profile pour i5/OS, il vous faut configurer un VPN IPsec pour protéger la connexion entre les clients en accès distant pour Windows Vista et le System i. Pour configurer un IPsec VPN pour les clients en accès distant, effectuez ces étapes

Etape 3 : Configurer la connexion IPsec VPN sur i5/OS

pour l’assistant VPN New Connection :

1. Dans iSeries Navigator, étendez System i|Network|IP Policies.

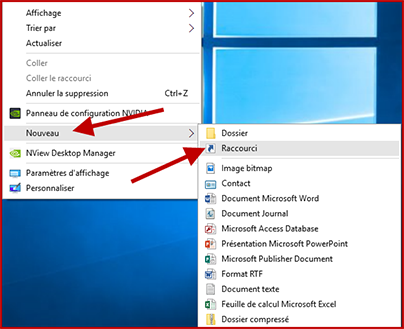

2. Faites un clic droit sur Virtual Private Networking, et sélectionnez New Connection pour démarrer le VPN New Connection Wizard. Lisez la page Welcome pour avoir des informations sur quels objets le wizard crée.

3. Cliquez sur Next pour aller à la page Connection Name.

4. Dans le champ Name, entrez VistaConnectionGroup en réponse à la question « What would you like to name this connection group ? » Cliquez sur Next.

5. Sur la page Connection Scenario, sélectionnez « Connect your host to another host ». Cliquez sur Next.

6. Sur la page Internet Key Exchange Policy (figure 3), sélectionnez « Create a new policy », puis choisissez « Highest security, lowest performance ». Cliquez sur Next.

7. Sur la page Local Key Server, sélectionnez « IP version

4 address » comme Identifier type. Entrez 9.5.174.234 comme adresse IP. Cliquez sur Next.

8. Sur la page Remote Key Server, sélectionnez « Any IP address » pour le champ Identifier type. Dans le champ Preshared key, entrez WinVistaKey. Cliquez sur Next.

9. Sur la page Data Services, entrez 1701 comme port local, sélectionnez 1701 comme port distant et choisissez UDP comme protocole. A noter que cela signifie la protection de tout le trafic L2TP. Cliquez sur Next.

10. Sur la page Data Policy, sélectionnez « Create a new policy » puis choisissez « Highest security, lowest performance ». Cliquez sur Next. 11. Sur la page Applicable Interfaces (figure 4), sélectionnez ETH0 (9.5.174.234). Cliquez sur Next.

12. Sur la page Summary, vérifiez que les objets que l’assistant va créer sont corrects.

13. Cliquez sur Finish pour compléter la configuration. Quand la boîte de dialogue Activate Policy Filters apparaît (figure 5), sélectionnez « No, packet rules will be activated at a later time » (parce que nous voulons modifier quelque peu avant d’activer). Cliquez sur OK.

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

- Cybersécurité Active Directory et les attaques de nouvelle génération

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

- Les 6 étapes vers un diagnostic réussi

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

- Afficher les icônes cachées dans la barre de notification

Les plus consultés sur iTPro.fr

- Face à l’urgence écologique, l’IT doit faire sa révolution

- IoT et cybersécurité : les bases que chaque décideur doit maîtriser

- AWS re:Invent 2025 : décryptage des grandes innovations qui vont transformer le cloud

- Gouvernance et optimisation des dépenses logicielles : Comment éviter les pièges de la consommation?

Articles les + lus

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

À la une de la chaîne Tech

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !