Quel est l’état d’avancement des entreprises dans leur adoption du Zero Trust ? Niveau de compréhension, avantages, défis et stratégies.

Le difficile déploiement des infrastructures Zero Trust

Contexte Zero Trust

Les entreprises déploient des projets Zero Trust, mais la moitié ne traduit pas ce Zero Trust en solutions concrètes, par manque de composantes fondamentales à cette couche de sécurité.

Face à la forte recrudescences des attaques, les entreprises cherchent des solutions et se tournent vers le Zero Trust, en raison de de la progression du travail hybride (Zero Trust Network Access), et la sécurité des applications dans le cloud notamment.

Stratégies Zero Trust préoccupantes

On note une confusion sur ce qu’est une stratégie Zero Trust intégrale

- 77% comprennent ce qu’est le Zero Trust

- 75% comprennent le Zero Trust Network Access – ZTNA

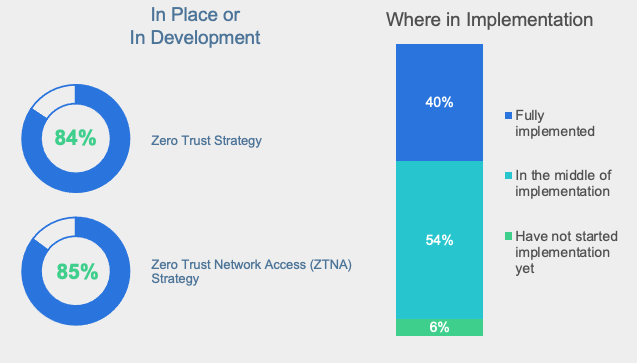

Les entreprises disposent d’une stratégie Zero Trust ou ZTNA en place ou en cours de déploiement – 80%.

Mais on relève des freins qui poussent à s’interroger sur la réalité :

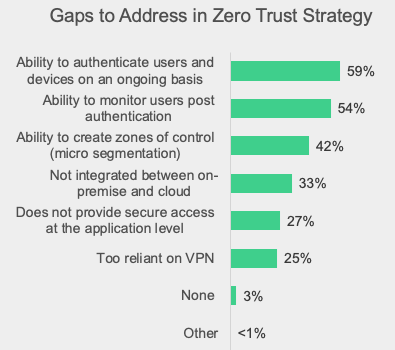

- Impossibilité de déployer des fonctionnalités clés – 50%

- Impossibilité d’authentifier les utilisateurs et dispositifs systématiquement – 60%

- Difficulté à surveiller les utilisateurs en aval de leur authentification – 54%

Enfin, les termes « Zero Trust Access » et « Zero Trust Network Access » sont parfois utilisés de manière interchangeable.

Téléchargez cette ressource

Comment accélérer la transformation des environnements de travail ?

Dans un monde professionnel en pleine mutation, la mobilité, l’efficacité énergétique, la sécurité et l’intelligence embarquée sont devenues des critères décisifs pour les équipements informatiques. Découvrez comment les nouveaux PC Microsoft Surface dotés des processeurs Snapdragon X Series s’imposent comme une réponse stratégique aux nouveaux enjeux IT.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

Articles les + lus

Le changement, moteur d’engagement au travail

Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

L’IA, nouveau moteur des entreprises françaises d’ici 2030

E-mail : les tendances qui vont s’affirmer en 2026

Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

À la une de la chaîne Mobilité

- Le changement, moteur d’engagement au travail

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- E-mail : les tendances qui vont s’affirmer en 2026

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique