Quel est l’état d’avancement des entreprises dans leur adoption du Zero Trust ? Niveau de compréhension, avantages, défis et stratégies.

Le difficile déploiement des infrastructures Zero Trust

Contexte Zero Trust

Les entreprises déploient des projets Zero Trust, mais la moitié ne traduit pas ce Zero Trust en solutions concrètes, par manque de composantes fondamentales à cette couche de sécurité.

Face à la forte recrudescences des attaques, les entreprises cherchent des solutions et se tournent vers le Zero Trust, en raison de de la progression du travail hybride (Zero Trust Network Access), et la sécurité des applications dans le cloud notamment.

Stratégies Zero Trust préoccupantes

On note une confusion sur ce qu’est une stratégie Zero Trust intégrale

- 77% comprennent ce qu’est le Zero Trust

- 75% comprennent le Zero Trust Network Access – ZTNA

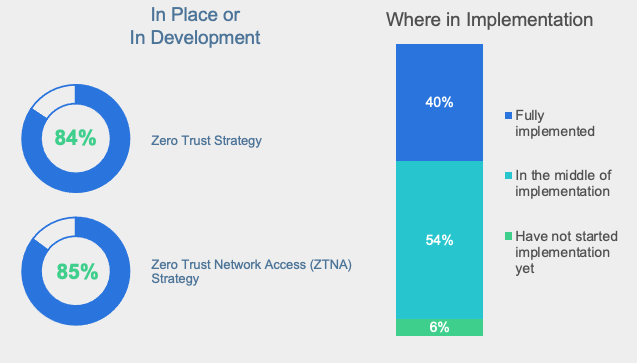

Les entreprises disposent d’une stratégie Zero Trust ou ZTNA en place ou en cours de déploiement – 80%.

Mais on relève des freins qui poussent à s’interroger sur la réalité :

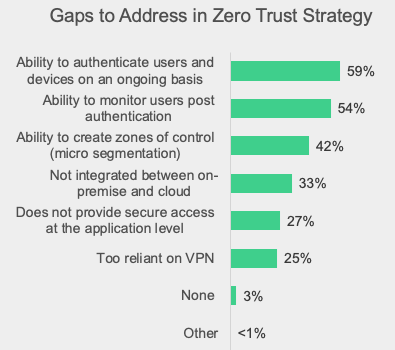

- Impossibilité de déployer des fonctionnalités clés – 50%

- Impossibilité d’authentifier les utilisateurs et dispositifs systématiquement – 60%

- Difficulté à surveiller les utilisateurs en aval de leur authentification – 54%

Enfin, les termes « Zero Trust Access » et « Zero Trust Network Access » sont parfois utilisés de manière interchangeable.

Téléchargez cette ressource

État des lieux de la réponse à incident de cybersécurité

Les experts de Palo Alto Networks, Unit 42 et Forrester Research livrent dans ce webinaire exclusif leurs éclairages et stratégies en matière de réponses aux incidents. Bénéficiez d'un panorama complet du paysage actuel de la réponse aux incidents et de sa relation avec la continuité de l'activité, des défis auxquels font face les entreprises et des tendances majeures qui modèlent ce domaine. Un état des lieux précieux pour les décideurs et professionnels IT.

Objectif Zero Trust

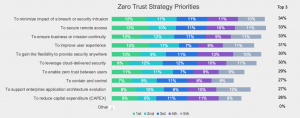

Pour les entreprises, les 5 premiers objectifs sont les suivants :

- minimiser l’impact des piratages et des intrusions

- sécuriser les accès distants

- assurer la continuité métier

- améliorer l’expérience utilisateur

- améliorer la flexibilité pour offrir une sécurité intégrale

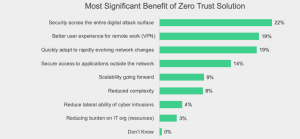

Côté avantages, sécuriser la totalité de la surface d’attaque digitale et améliorer l’expérience utilisateur pour le travail distant sont cités immédiatement.

Ainsi, il faut intégrer le Zero Trust avec l’infrastructure existante, pour assurer une interopérabilité avec les environnements cloud et sur site, et sécuriser la couche applicative.

Si le critère de la complexité du déploiement sur un réseau étendu est cité, la pénurie de compétences est une contrainte manifeste.

Source Global State of Zero Trust Report Fortinet – Septembre 2021 – 472 responsables IT et de la sécurité – 24 pays – Représentatifs de la quasi-totalité des secteurs d’activité, service public inclus.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les risques liés à l’essor fulgurant de l’IA générative

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric