Akamai constate la facilité déconcertante avec laquelle n’importe qui peut mettre à mal un site non-protégé…

Kona, attaques DDOS , état des lieux et bouclier

Fondée en 1998, Akamai qui signifie ‘intelligent’ en hawaien est devenue petit à petit l’un des plus importants fournisseurs de service cloud, d’optimisation et de sécurisation de contenus en ligne et d’applications professionnelles. La société s’intéresse de très près aux évolutions et mutations d’internet comme le prouve les récents rapports sur l‘ « Etat des lieux de l’internet » au troisième trimestre 2014 et celui intitulé « Etat des lieux de la sécurité sur internet ». A la suite de ce second rapport qui présente des informations alarmantes sur la multiplication des attaques DDoS, découvrons une démonstration de la solution de protection Kona.

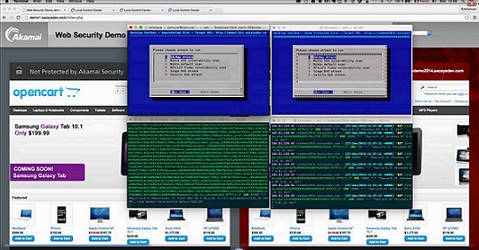

L’écran se divise en deux, un site de e-commerce sur un serveur non-protégé et le second sur un autre serveur protégé par la solution Kona. Cette solution agit comme un simple bouclier et détecte les attaques pour annuler leurs effets ou leurs intrusions.

(((IMG7488)))

Une attaque d’injection SQL lance une requête join pour trouver les vulnérabilités, ensuite s’introduire dans la base de données et l’extirper avec l’exécution d’une requête Union. Sur le site protégé, Kona refuse la requête join et génère un message d’erreur.

Nikto cross-site scripting est facilement disponible sur la toile, sa tâche est de scanner le site par librairie (par tests) et de trouver une vulnérabilité pour s’infiltrer dans la base de données du site. Après avoir envoyé quelques requêtes, Nikto parvient à insérer du code sur le site non-protégé alors que Kona bloque la tentative. Pour une attaque d’inclusion de fichier, Kona opère de la même manière.

Et ça devient intéressant…. lorsque que l’on se penche sur les attaques spécifiquement DDoS comme Siège de type volumique ou Goloris en slow post. Goloris cherche à interrompre et mettre « down » un serveur en multipliant l’ouverture de connexions http sans les fermer. Comme la plateforme Akamai n’accepte que les requêtes http bien formées, elle bufferise si les requêtes n’aboutissent pas et permet ainsi de maintenir le service. Siège génère une centaine d’utilisateurs qui vont eux-mêmes lancer une centaine de pages dynamiques dans le but de faire planter le serveur. Dans ce cas-là, Kona limite le nombre de requêtes par seconde qu’un utilisateur peut faire et les bloque si elles sont trop nombreuses avant qu’elles n’atteignent le serveur.

Kona prend en charge plusieurs attaques de différentes natures sur un site web qu’elles soient DNS ou DDoS. Cependant, le plus alarmant demeure la facilité avec laquelle un internaute peut trouver les outils estampillés open source et mettre en place une attaque. Dans le cadre d’un site de e-commerce où l’instantanéité et la continuité de service sont vitales, il devient urgent de réfléchir à de telles solutions…

Téléchargez cette ressource

Comment accélérer la transformation des environnements de travail ?

Dans un monde professionnel en pleine mutation, la mobilité, l’efficacité énergétique, la sécurité et l’intelligence embarquée sont devenues des critères décisifs pour les équipements informatiques. Découvrez comment les nouveaux PC Microsoft Surface dotés des processeurs Snapdragon X Series s’imposent comme une réponse stratégique aux nouveaux enjeux IT.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

Articles les + lus

FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

Full Cloud : une transformation numérique inévitable pour les entreprises ?

Cloud 2026 : 5 tendances à anticiper pour les PME françaises

L’IA sous contrôle : un impératif pour la souveraineté des entreprises

Top 5 des évolutions technologiques impactant la sécurité 2026

À la une de la chaîne Cloud

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- Top 5 des évolutions technologiques impactant la sécurité 2026