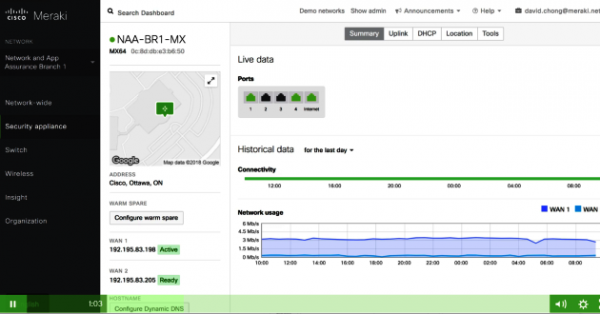

SD-WAN : tout savoir sur l’intégration et les avantages

Vous voulez en apprendre davantage sur la gestion unifiée des menaces, la sécurité intelligente et le SD-WAN ? Découvrez les réponses et les conseils de Cisco Meraki sur le sujet lors du Webinaire du 18 septembre !

Lire l'article

Les fraudes au président frappent 6000 entreprises par mois

Décryptage des arnaques liées à la corruption dans les e-mails professionnels (ou BEC : Business Email Compromise)

Lire l'article

Cyberattaques : 6 méthodes pour protéger les cadres dirigeants

Comment aider les responsables à mieux se protéger des cyberattaques et notamment des attaques d'ingénierie sociale ?

Lire l'article

Cybersécurité : le manque d’investissements en France…

Manque d’investissements, méconnaissance en matière de conformité, incapacité à sécuriser les données critiques et augmentation du temps de reprise après un incident de sécurité. Que faut-il retenir ?

Lire l'article

Les dark data menacent la sécurité des entreprises françaises

Face à la multiplication des failles de sécurité et la mise en place de réglementations, les entreprises doivent multiplier les stratégies de gestion des dark data ...

Lire l'article

Les 4 défis des technologies opérationnelles

Les univers IT (Information Technology) et OT (Operational Technology) se rapprochent. En effet, l'intégration dans les systèmes OT de fonctionnalités d’analyse Big Data et de machine learning permet aux industriels d’améliorer leur productivité !

Lire l'article

Cybercriminalité : des attaques de plus en plus sophistiquées

Ransomware personnalisés, développements logiciels spécifiques, techniques living-off-the-land … voici l’essentiel à retenir pour les DSI et RSSI…

Lire l'article

Comment protéger les logiciels open source des start-up ?

L’Open Source est un concept à la fois développé par et pour les start-up, car Open Source rime avec innovation, à travers la communautarisation des pratiques et la mutualisation des connaissances, et car la méthode est économe …

Lire l'article

Les coûts de la cybercriminalité 2018 !

Les logiciels malveillants et les attaques internes représentent un tiers des coûts liés à la cybercriminalité, + 12%, selon Cost of CyberCrime Study !

Lire l'article

Augmentation spectaculaire de 65% des attaques d’applications cloud

Plus de 100 000 attaques visant les entreprises mondiales entre Septembre 2018 et Février 2019 ont été passées au crible ! Si les tentatives d’attaques ont augmenté de 65 %, 40 % proviennent du Nigeria, puis de la Chine …

Lire l'article

Mise à jour du cheval de Troie DanaBot avec une nouvelle communication C&C

De nouvelles versions du cheval de Troie DanaBot ont été découvertes par les chercheurs d’ESET, incluant un protocole bien plus complexe. Face à ce nouveau défi, il y a urgence à détecter et bloquer les composants et plugins DanaBot. Éclairage.

Lire l'article

Cybersécurité en France : 6 violations par mois et par entreprise

Retour sur le volume et l'intensité des cybermenaces au sein des organisations alors que 94 % des entreprises françaises ont subi des violations de sécurité lors des 12 derniers mois !

Lire l'article

Cloud & Cybermenaces : le manque de connaissances des PMI

Arrêt de la production, pertes financières … les PMI (Petites et Moyennes Industries) sont conscientes de l’importance d’une politique de cybersécurité …

Lire l'article

Cyber résilience : RISK&ME pour PME & ETI

Entretien avec Xavier de Korsak, Président Directeur Général, Harmonie Technologie pour évoquer l’offre RISK&Me, plate-forme digitale de prévention en cybersécurité qui met en scène des services interactifs et ludiques, accessibles aux PME et ETI. Connaître le niveau de maturité de l’entreprise pour réduire son risque d’exposition aux cyber menaces est évidemment urgent !

Lire l'article

Cybertech 2019 : un événement à dimension internationale

Le Cybertech, principale conférence israélienne dédiée à la cybersécurité, affiche une fois encore cette année le savoir-faire israélien. La présence de nombreux professionnels dont beaucoup appartiennent à de grands groupes américains, lui confère une dimension internationale. On y rencontre des intervenants de haut niveau, des acteurs mondiaux majeurs, de nombreuses start-up dans des domaines de pointe, on échange sur les nouvelles tendances… Retour sur un événement important.

Lire l'article

DanaBot étend ses activités bien au-delà des chevaux de Troie bancaires …

Les opérateurs de DanaBot auraient coopéré avec les criminels derrière GootKit, cheval de Troie avancé ! La portée est donc beaucoup plus large qu’un cheval de Troie bancaire typique … Eclairage

Lire l'article

Défendre industries et entreprises contre un écosystème de menaces en perpétuelle évolution

Transformation numérique, convergence OT/IT, ingéniosité des attaques ciblées par emails, bascule des workloads dans le Cloud, font peser de nouveaux risques sur les infrastructures et les données des entreprises. L’éditeur Trend Micro adapte ses technologies et sa stratégie à ces évolutions du marché

Lire l'article

Le côté obscur de la ForSSHe

Des familles de logiciels malveillants Linux ont été découvertes par les chercheurs ESET. Comment faire face à ces menaces ? Comment améliorer la prévention, la détection et l’élimination des attaques ?

Lire l'article

Cybersécurité : Top 5 des menaces dans le monde

Face au nombre accru de cyberattaques et aux dommages matériels importants dans les mois à venir, voici le tableau des perspectives 2019, dressé par Accenture.

Lire l'article

Cyber-assurance : Quelles recommandations ?

Aucune entreprise n’échappe aujourd’hui au cyber-risque. Bien au-delà de l’enjeu de gouvernance, comment est-il possible de gérer et d’optimiser au mieux la gestion de ce risque ?

Lire l'articleLes plus consultés sur iTPro.fr

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

À la une de la chaîne Digital Corner

- Devenir ingénieur en intelligence artificielle

- Sécuriser sa téléphonie IP : 5 failles critiques à anticiper

- Travailler quotidiennement en toute confiance avec le Mac

- Pourquoi Scaleway mise sur le Mac pour ses collaborateurs

- Gestion des identités et des accès (IAM) : le socle souvent négligé de la cybersécurité