HGST premier disque 10 To

Il n’y avait pas que la conférence Apple hier soir à San Francisco.

Lire l'article

Les promesses du nouveau capteur Kinect pour Windows

En novembre dernier, Microsoft lançait la pré-version de la nouvelle Kinect pour Windows, via un programme appelé « Developper DevKit ».

Lire l'article

Les prérequis de Lync en environnement virtualisé

Aussi, afin de vous faciliter les choses voici les derniers prérequis au regard des solutions de virtualisation du marché.

Lire l'article

Windows System Image Manager

L'outil Windows System Image Manager permet de créer des fichiers XML de réponse automatique lors du déploiement d'un système d'exploitation.

Lire l'article

Une vitrine interactive basée sur Kinect pour Windows

Ephémère par nature, originale par excellence, la vitrine des magasins se dote parmi la palette de solutions NUI (Natural User Interface), de nouveaux outils interactifs qui révolutionnent les codes traditionnels.

Lire l'article

Altix accompagne les PME vers le cloud

Créée le 18 mars dernier, Altix vient se placer sur le segment des PME.

Lire l'article

Stockage sur bande : Une cartouche de 154 To

IBM annonce une nouvelle avancée dans le monde du stockage sur bande.

Lire l'article

IT stratégique et transformation du business

L'IT peut-il faire face aux défis permanents liés à l'évolution des entreprises ?

Lire l'article

Le SI du PMU au service des clients

Christophe Leray, Directeur des Opérations et des Systèmes d’Information du PMU, revient sur la notion même du Système d’Information, cœur du métier et clé de la transformation réussie de l’entreprise.

Lire l'article

5 questions pour réussir son projet cloud

Suite de notre entretien avec Arnaud Alcabez, Directeur technique et stratégie groupe chez ABC Systèmes.

Lire l'article

Cloud hybride versus le cloud privé

Alors que le cloud computing commence tout juste à se démocratiser, tant dans les usages professionnels que personnels, une nouvelle offre a récemment fait son apparition : le cloud hybride.

Lire l'article

Cloud Computing World Expo

La 5ème édition des salons Cloud Computing World Expo et Solutions Datacenter Management … c’est maintenant dans quelques jours.

Lire l'article

Les grandes entreprises entament leur transformation

Éclairage sur les opportunités et challenges auxquels les grandes entreprises sont confrontées quotidiennement.

Lire l'article

Les nouvelles technologies boostent l’activité des PME

Microsoft publie une étude réalisée auprès de plus de 4 000 PME (Allemagne, Brésil, Chine, Etats-Unis, France et Royaume Uni) tous secteurs confondus.

Lire l'article

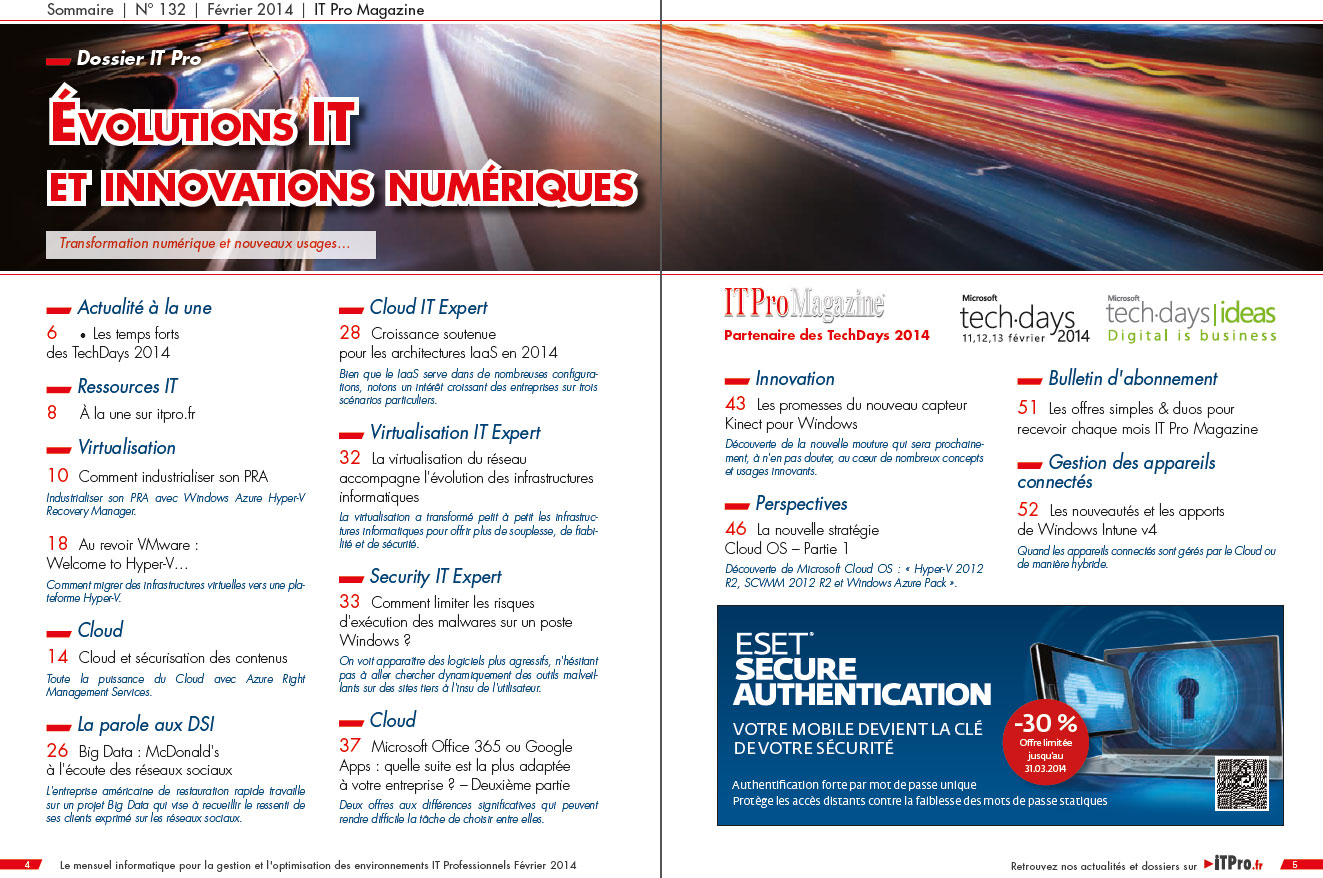

IT Pro Magazine, les enjeux de l’innovation numérique

Découvrez le sommaire du dernier numéro d'IT Pro Magazine.

Lire l'article

2014-2017 : les ambitions de Bull

Bull lance son opération « One Bull », plan de développement pour ces trois prochaines années.

Lire l'article

Message à mes confrères DSI : Prenons notre avenir en main !

Ce titre un brin provocateur n’a pas pour seule vocation de vous inciter à cliquer pour lire cette tribune.

Lire l'article

IBM annonce l’ère de l’informatique cognitive

En cette fin d’année 2013, Big Blue dévoile ses traditionnels « 5 in 5 ».

Lire l'article

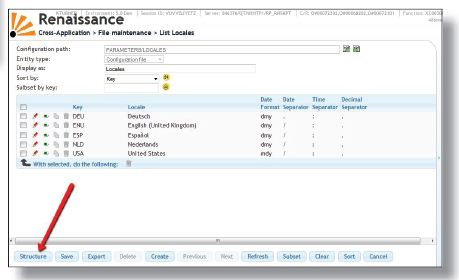

Tuto référentiel de présentation

Le référentiel de présentation (PR, Presentation Repository) est le hub, ou plaque tournante, de Renaissance.

Lire l'article

L’historique de Renaissance

La modernisation des applications a été la principale raison d’être de Renaissance.

Lire l'articleLes plus consultés sur iTPro.fr

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

- Top 5 des évolutions technologiques impactant la sécurité 2026

- Tendances 2026 : l’IA devra prouver sa rentabilité

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer