La sécurité décryptée par Imperva : entre inconscience et maturité

Anthony Bettencourt, Président d’Imperva, société spécialisée dans la protection des données et des applications, pose son constat sur la maturité des entreprises en termes de sécurité.

Lire l'article

Protégeons les SI !

Protégeons Charlie, le sujet de la cyber-surveillance a envahi les médias français, par réaction aux attentats de Paris.

Lire l'article

Loi sur le renseignement : un risque pour le marché français

Alexandre Grellier, l’un des fondateurs de Drooms, explique les conséquences que risque d’apporter cette loi sur le renseignement.

Lire l'article

Devoteam : « l’implication au quotidien des collaborateurs »

Saïd Haidar, Consultant Sécurité chez Devoteam revient sur la nécessité des entreprises à informer leurs collaborateurs sur les enjeux de la sécurité.

Lire l'article

La DPSD dans le quotidien SSI du monde civil

Comme beaucoup d’autres, le monde de la SSI est petit. Outre les interlocuteurs réguliers, il arrive fréquemment de retrouver d’anciennes connaissances.

Lire l'article

Cisco : « avant, pendant et après l’attaque »

Pendant le Cisco Live aux Etats-Unis, Ivan Berlinson, Responsable Malware Advanced Protection et Christophe Jolly, Directeur Sécurité Cisco France, sont revenus sur la philosophie sécurité de l’entreprise.

Lire l'article

BT et CheckPoint Software s’unissent autour de la sécurité

BT veut garantir un accès sécurisé aux applications Cloud.

Lire l'article

Sophos Cloud : Une protection avancée pour les serveurs

En un simple clic, Sophos propose une solution de protection afin de permettre le verrouillage des serveurs sur listes blanches d’applications.

Lire l'article

Bitdefender GravityZone : protection antimalware universelle

L’entreprise experte en cybersécurité lance GravityZone.

Lire l'article

DYRE : Retour du malware bancaire

Trend Micro, dans son rapport de sécurité du 1er trimestre 2015, dresse un constat alarmant notamment sur la progression de DYRE en France.

Lire l'article

Comment élaborer une bonne stratégie de sécurité

Les DSI ont pris note des scénarios de cauchemar que les violations de données peuvent engendrer : vous souvenez-vous de Sony ou de Target ?

Lire l'article

NetExplorer : Nouvelle vision de stockage en ligne

L’entreprise toulousaine, au vu des dernières évolutions du marché grand public, a décidé d’augmenter l’espace de stockage alloué à sa clientèle pour le même prix.

Lire l'article

Réinitialisation de mot de passe en libre-service

La problématique inéluctable du mot de passe reste un axe de réflexion essentiel au sein des organisations.

Lire l'article

Le chiffrement pour protéger sa propriété intellectuelle

Dans une étude publiée fin 2014, le spécialiste de la sécurité Kasperky Lab, soulignait que près de 20 % des entreprises industrielles ont subi un vol de propriété intellectuelle.

Lire l'article

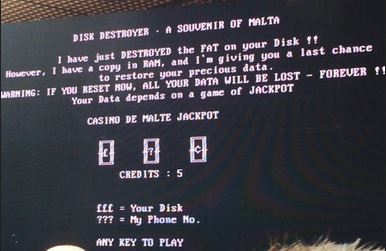

Hacker, voici L’histoire…

Durant l’évènement Datacloud Europe 2015 qui se déroule à Monaco, Graham Cluley a dressé avec humour le portrait de trois genres de hackers différents.

Lire l'article

Hacker, voici toute l’histoire

Durant l’évènement Datacloud Europe 2015 qui se déroule à Monaco, Graham Cluley a dressé avec humour le portrait de trois genres de hackers différents.

Lire l'article

La virtualisation dans tous ses états

L'implémentation des technologies de virtualisation se traduit souvent par plus de souplesse dans les scénarii de sauvegarde et de haute disponibilité.

Lire l'article

VMware NSX : parlons virtualisation réseau

Profitons de la venue à Paris de Martin Casado, General Manager, Networking and Security Business Unit chez VMware pour faire un point sur le produit de virtualisation des réseaux qu’est NSX.

Lire l'article

Relever le défi de la surveillance réseau au sein des organismes publics

Les organismes publics reposent sur une infrastructure informatique pleinement opérationnelle pour mener à bien leurs activités quotidiennes.

Lire l'article

Bomgar Remote Support en version Cloud sécurisée

Bomgar déploie une nouvelle version de Bomgar Remote Support ainsi que d’autres nouveautés concernant Bomgar Secure Cloud.

Lire l'articleLes plus consultés sur iTPro.fr

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

À la une de la chaîne Sécurité

- L’identité, talon d’Achille de la cybersécurité

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- CESIN : un baromètre qui mesure le risque cyber réel