Genymobile sécurise le développement sur Android

Après seulement trois ans d’existence, les français de Genymobile ont su imposer leur expertise auprès des grandes entreprises.

Lire l'article

La mobilité en mode retail

Olivier Clos, Directeur Exécutif en charge de l’Organisation, des Systèmes d’Information et de la Supply Chain du Groupe Ludendo, nous fait part de sa réflexion sur l’évolution de la mobilité dans les magasins.

Lire l'article

Windigo : 25 000 serveurs Unix piratés

Plus de 500 000 ordinateurs seraient menacés chaque jour par 25 000 serveurs UNIX piratés.

Lire l'article

83% des entreprises ne sont pas assez préparées face à un cyberincident de sécurité

Cette étude réalisée par The Economist Intelligence Unit pour Arbor Networks, fournisseur de solutions de gestion de réseaux d’entreprises et d’opérateurs, fait l’état de préparation des entreprises face aux cyberincidents.

Lire l'article

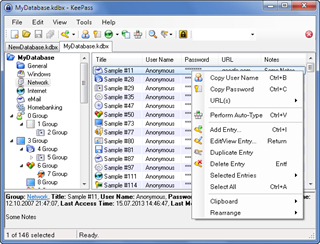

Protéger les comptes à privilèges dans son SI

Les comptes à privilèges représentent des cibles de choix pour les attaquants du Système d'Information.

Lire l'article

iSecurity, Raz-Lee lance un nouveau module d’audit des changements

Raz-Lee complète sa suite iSecurity. L’éditeur spécialiste des environnements IBM i lance un nouveau module baptisé Change Tracker.

Lire l'article

Kona WAF, nouveau pare-feu applicatif d’Akamai

Akamai présente son nouveau pare-feu applicatif.

Lire l'article

Panasonic, du 7” au 20”, des tablettes pour tous les pros

Panasonic propose une gamme de solutions mobiles durcies à destination des entreprises qui opèrent en environnement difficile.

Lire l'article

Top 5 des configurations de sécurité à mettre en place

Lorsque l’on a à sa charge la gestion d’un parc informatique, il n’est pas forcément simple de prendre du recul et faire les bons choix en termes d’architecture ou de solution permettant de pérenniser l’existant.

Lire l'article

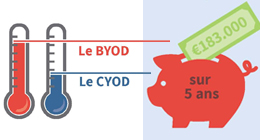

Les DSI et la sécurité mobile BYOD

Les utilisateurs adoptent leurs mobiles, mais avec vos données : attention, danger.

Lire l'article

MWC 2014, la « French Tech » à Barcelone

Fleur Pellerin était à Barcelone. La Ministre déléguée à l’économie numérique s’est rendue au Mobile World Congress pour soutenir les entreprises françaises présentes sur place et réunies sous le label « French Tech » inauguré le 29 janvier dernier. Voici quelques-uns de ses représentants.

Lire l'article

Trend Micro lance un poste de travail virtuel sur mobile

Trend Micro annonce trois nouveaux outils de sécurité dédiés à la mobilité.

Lire l'article

Efforts communs pour F5 et WMware

F5 et WMware renforcent mutuellement leurs offres à destination des utilisateurs.

Lire l'article

Samsung Galaxy S5 : Connectivité, résistance et sécurité

Samsung a fait le show hier soir à Barcelone.

Lire l'article

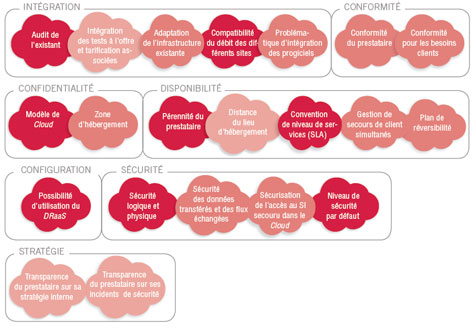

DRaaS secours du SI dans le Cloud

Parmi les nombreuses applications du Cloud Computing, le secours du SI dans le Cloud ou DRaaS (pour Disaster Recovery as a Service) est présenté comme économiquement avantageux, simple à mettre en œuvre et capable d'ajustements dynamiques aux besoins effectifs.

Lire l'article

Les 3 royaumes des outils de sécurité IT essentiels

La sécurité est un éternel combat, avec son lot quotidien de nouvelles menaces et faiblesses systémiques.

Lire l'article

La norme PCI DSS 3.0 met de nouveau l’accent sur l’importance de la gestion de logs

Le Conseil Payment Card Industry Security Standards Council (PCI SSC) a récemment sorti la norme Data Security Standard (DSS) 3.0 ; trois ans après la version précédente.

Lire l'article

Imperva rachète les technologies Tomium, Skyfence et Incapsula

Imperva, fournisseur de solutions de sécurité basé à Redwood Shores (Californie), se renforce avec l’annonce de trois acquisitions.

Lire l'articleLes plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

À la une de la chaîne Mobilité

- Le changement, moteur d’engagement au travail

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- E-mail : les tendances qui vont s’affirmer en 2026

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique