Automatiser la gestion de l’Active Directory avec Forefront Identity Manager

Gérer son Active Directory avec une approche de gestion des identités.

Lire l'article

L’archivage des e-mails sur le cloud

Alors que la sécurité préoccupe encore certaines entreprises, elles sont toujours plus nombreuses à externaliser l’archivage des e-mails auprès de fournisseurs de cloud, eux-mêmes fort nombreux.

Lire l'article

Google localise ses offres cloud en Europe

Deux semaines après avoir mis à jour son offre Cloud SQL avec notamment la possibilité de choisir un datacenter européen pour la localisation des données, Google offre la même possibilité du côté de son offre stockage (Google Cloud Storage) et de sa plateforme de développement applicatif (Google App Engine).

Lire l'article

Analyse avec QAUDJRN, détecter les événements liés à la sécurité

Maîtrisez les activités qui affectent la sécurité de votre système

Lire l'article

L’Élysée cible de hackers américains ?

L’information avait été révélée en juillet dernier par Le Télégramme.

Lire l'article

Comment utiliser les jetons pour se conformer aux règles de sécurité des données ?

Les nouvelles exigences en matière de sécurité d'entreprise imposées par des organismes tels que Health Insurance Portability and Accountability Act (HIPAA), Sarbanes-Oxley et Payment Card Industry Data Security Standard (PCI DSS) demandent souvent le cryptage des données utilisées par les anciennes applications.

Lire l'article

Kaspersky sécurise les liens partagés sur Facebook

L’éditeur d’antivirus a conclu un accord avec Facebook pour la protection de ses utilisateurs.

Lire l'article

Single Sign-On sur SharePoint 2010

Le SSO (Single Sign On) ou authentification unifiée dans la langue de Molière, est un concept d’utilisation visant à faire en sorte que l’utilisateur ne se ré-authentifie pas à chaque fois qu’il accède à une ressource.

Lire l'article

Est-il temps de repenser Active Directory ?

Jusqu’à quel point appréciez-vous votre actuel modèle de domaines et forêts ? Il y a fort à parier que votre structure est semblable à de nombreuses autres et se contente d’utiliser la même conception de base depuis maintenant un temps certain. Dans ce cas, le temps est venu d’envisager une refonte.

Lire l'article

Cloud Computing : Préparer la réversibilité

Si on exclut les solutions de sauvegarde et de portabilité, bien préparer sa réversibilité consiste donc à supporter le mode de coexistence dès la création d’environnement Office 365.

Lire l'article

La réversibilité des données dans le cloud computing

Il ressort toujours quelques inquiétudes sur l’adoption du cloud computing dès qu’on aborde ce sujet : Quel ROI (retour sur investissement) attendre de ces solutions, et les garanties en matière de sécurité et de réversibilité des données lorsqu’elles sont stockées dans le nuage.

Lire l'article

Analyse avec QAUDJRN pour détecter l’accès aux fichiers sensibles

Auditer et présenter l'accès aux fichiers.

Lire l'article

Office 365 : Architecture avancée d’authentification ADFS

Précédemment, nous avons dit que pour utiliser l’authentification fédérée, il faut disposer d’un serveur ADFS.

Lire l'article

L’authentification sous Office 365

Avant de commencer à rentrer dans les détails, revenons quelques mois dans le passé.

Lire l'article

Microsoft corrige une faille critique d’Internet Explorer

L’alerte est venue du Luxembourg. Eric Romang, spécialiste en sécurité informatique, a identifié une faille 0-day affectant Internet Explorer dans ses versions 6, 7, 8 et 9.

Lire l'article

Unit4 veut convaincre ses clients de la sécurité du cloud

Unit 4, éditeur de logiciels de comptabilité et finance, s’adapte au cloud computing.

Lire l'article

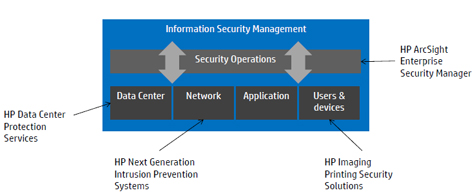

Sécurité : HP lance le TippingPoint 7100NX et ArcSight ESM 6.0c

HP rentabilise ses investissements. L’entreprise californienne lance une nouvelle gamme de produits et services issus de ses acquisitions dans le domaine de la sécurité.

Lire l'article

Oracle publie en urgence un patch de sécurité Java

L’entreprise californienne a annoncé vendredi la disponibilité d’un correctif pour deux vulnérabilités critiques.

Lire l'article

Maîtrisez l’audit sous IBM i

Le système d’exploitation IBM i a par défaut des fonctions d’audit intéressantes. Encore faut-il savoir les utiliser efficacement.

Lire l'article

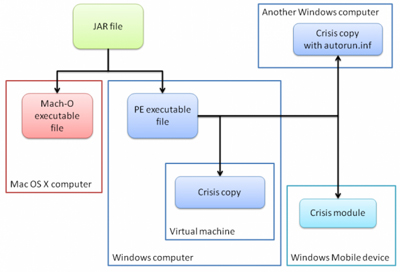

Crisis attaque les environnements Mac, Windows et VMware

C’est le super-malware de la rentrée. Le trojan Crisis, découvert durant l’été, semblait cibler les machines Mac OS X en version 10.6 et 10.7.

Lire l'articleLes plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces