Comment maîtriser la sécurité des accès mobiles ?

Voisine du siège de Microsoft à Redmond, la société F5 Networks a noué un partenariat de longue date avec la firme de Steve Ballmer.

Lire l'article

Kemp démocratise le load balancing

Kemp Technologies est une société américaine spécialisée dans la répartition de charge.

Lire l'article

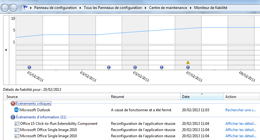

Windows 7 : Le Moniteur de fiabilité

Windows Vista avait introduit de nouveaux outils d’administration pour suivre l’état du système ; c’est le cas du Moniteur de fiabilité que l’on retrouve maintenant dans Windows 7.

Lire l'article

Les points de sortie n’appellent pas forcément des programmes

Comme je l'ai indiqué plus haut, les points de sortie constituent un point dans le fonctionnement d'un programme où vous pouvez passer la main à un programme de votre choix, ou bien informer un programme d'une certaine situation.

Lire l'article

Dispositif d’enregistrement

Depuis la V3R1 d'OS/400, l'OS i offre un dispositif d'enregistrement (registration facility) pour aider à la gestion des points de sortie visant à la personnalisation de tout le système (par opposition à, par exemple, des sorties spécifiques à des jobs).

Lire l'article

Les applications mobiles au cœur des entreprises

Jean-Charles Noirot, Responsable de l’offre Mobilité chez Sogeti France, revient sur le sujet et nous fait part de son expertise. Eclairage.

Lire l'article

Malwares : Une solution Infoblox pour bloquer la propagation DNS

La société américaine qui fournit des appliances cœur de réseau lance trois nouvelles solutions de sécurité, automatisation et disponibilité.

Lire l'article

Fleur Pellerin ressuscite le projet IdéNum

Évoqué pour la première fois en 2010 par Nathalie Kosciusco-Morizet, alors Ministre chargée de la Prospective et du développement de l’Économie numérique, le projet IdéNum pourrait finalement voir le jour sous le gouvernement Hollande.

Lire l'article

Lille se dote d’un cluster cybersécurité

A l’occasion du 5e Forum International de la Cybersécurité (FIC) qui se déroule actuellement à Lille, Pierre de Saintignon, vice-président de la Région Nord-Pas-de-Calais en charge du développement économique, a annoncé la mise en place d’un cluster régional.

Lire l'article

Cloudwatt lance la bêta de son « Dropbox »

Les offres continuent à se mettre en place petit à petit chez Cloudwatt.

Lire l'article

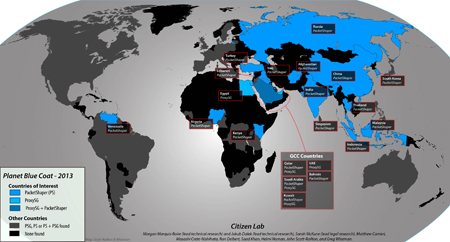

Les technologies Blue Coat au service des régimes autoritaires

Le département Citizen Lab de l’université de Toronto publie un rapport alarmant sur l’utilisation des technologies BlueCoat par les régimes autoritaires du monde entier.

Lire l'article

La suite iSecurity de Raz-Lee certifiée sur PureSystems

L’éditeur de solutions de sécurité Raz-Lee vient d’annoncer que sa suite iSecurity venait d’être certifiée « PureSystems Ready » par IBM.

Lire l'article

Microsoft comble une nouvelle faille d’Internet Explorer

Ce lundi à partir de 19h, Microsoft diffusera un patch de sécurité pour combler une faille découverte dans les versions 6, 7 et 8 d’Internet Explorer.

Lire l'article

IBM i 7.1 : Le journal à distance pour la haute disponibilité

Les fonctions de la 7.1 rendent la journalisation à distance plus facile et plus efficace, au service de la haute disponibilité (HA).

Lire l'article

McAfee prédit les menaces informatiques de 2013

Comme chaque année, McAfee a présenté ses prévisions 2013 en matière de cybermenaces.

Lire l'article

Le DNS Load Balancing

Le DNS Load Balancing ou DNS LB n’est pas exactement une fonction des serveurs DNS, mais plutôt une fonctionnalité supportée par Lync 2010.

Lire l'article

Redondance et haute disponibilité de Lync 2010

L’adoption de Lync 2010 par les entreprises est de plus en plus fréquente et ce produit ne se contente pas de permettre de faire uniquement de la messagerie instantanée ou ‘chat’, mais intègre des fonctions de Conferencing, de web Conferencing et de pont de téléphonie audio qui sont de plus en souvent mises en œuvre.

Lire l'article

Microsoft autorise 10 000 destinataires sur Exchange Online

Les demandes répétées des utilisateurs auront porté leurs fruits.

Lire l'article

Les enjeux des applications mobile d’entreprises

Pourquoi s’y mettre ? Quels sont les différents types d’applications ? Quels bénéfices pour l’entreprise et les salariés ?

Lire l'article

Sécurisation des accès externes à la messagerie Exchange 2010

Aujourd’hui, Microsoft Exchange est la solution de messagerie la plus déployée dans les entreprises.

Lire l'articleLes plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

À la une de la chaîne Mobilité

- Le changement, moteur d’engagement au travail

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- E-mail : les tendances qui vont s’affirmer en 2026

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique