Windows To Go : une révolution annoncée ?

Dans la droite ligne de sa politique de « composantisation » permanente de son OS, Microsoft passe à l’étape suivante avec Windows 8 et crée un système d’exploitation qui fonctionne à partir d’une clé USB.

Lire l'article

Sécurisation des accès externes à la messagerie Exchange 2010

Aujourd’hui, Microsoft Exchange est la solution de messagerie la plus déployée dans les entreprises.

Lire l'article

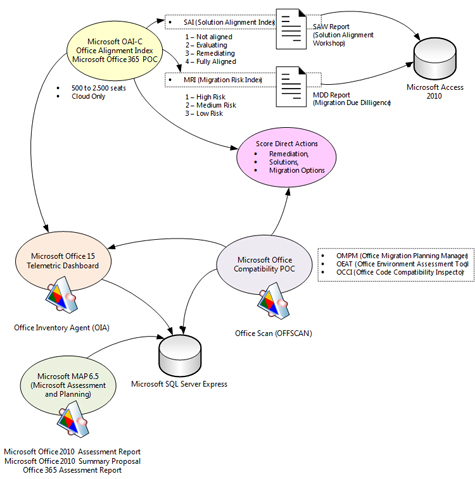

Assurez votre migration avec les outils de transition pour Office 365 et Office 2010

Afin d’accélérer les migrations vers Office 365, Office 2010 et les prochaines versions à venir, Microsoft publie de nombreux outils destinés à faciliter les périodes de transition.

Lire l'article

L’archivage des e-mails sur le cloud

Alors que la sécurité préoccupe encore certaines entreprises, elles sont toujours plus nombreuses à externaliser l’archivage des e-mails auprès de fournisseurs de cloud, eux-mêmes fort nombreux.

Lire l'article

Microsoft Exchange 2010 – Gestion des listes d’adresses

Les utilisateurs d'Exchange 2010 utilisent généralement la liste d'adresse globale pour chercher d'autres utilisateurs dans l'organisation.

Lire l'article

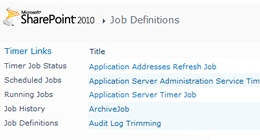

SharePoint 2010, guide PowerShell et Timer Job

Dans cet article nous allons traiter de la mise en place pratique de provisionnement de propriétés utilisateurs au sein de SharePoint 2010.

Lire l'article

BYOD, Cap sur la mobilité

La mobilité est devenue en quelques années un pan stratégique pour nombre de professionnels qui l’utilisent au quotidien afin de gagner en productivité et rester connectés au système d’information.

Lire l'article

BT lance de nouveaux services de communication unifiée

L’opérateur britannique réorganise son offre de communication unifiée.

Lire l'article

Single Sign-On sur SharePoint 2010

Le SSO (Single Sign On) ou authentification unifiée dans la langue de Molière, est un concept d’utilisation visant à faire en sorte que l’utilisateur ne se ré-authentifie pas à chaque fois qu’il accède à une ressource.

Lire l'article

Lync : Installation du ou des serveurs Edge

L’installation du rôle EDGE s’effectue de la même manière quelle que soit l’architecture retenue.

Lire l'article

Lync : Scénarios de déploiement des serveurs externes Edge et reverse proxy

La première partie de ce dossier consacré aux accès externes avec Lync 2010, a permis d’avoir un aperçu global des composants à déployer et des fonctionnalités disponibles au travers d’un scénario de mise en place d’une réunion virtuelle.

Lire l'article

Microsoft PixelSense intégrée à une table

Synergiz poursuit ses travaux sur la technologie PixelSense de Microsoft.

Lire l'article

Microsoft Exchange : Consumérisation et messagerie

La « consumérisation » ou la tendance à, dans un premier temps, déployer des solutions informatiques grand public pour les porter ensuite dans le monde de l’entreprise n’est pas une technique nouvelle.

Lire l'article

Office 365 : Architecture avancée d’authentification ADFS

Précédemment, nous avons dit que pour utiliser l’authentification fédérée, il faut disposer d’un serveur ADFS.

Lire l'article

L’authentification sous Office 365

Avant de commencer à rentrer dans les détails, revenons quelques mois dans le passé.

Lire l'article

Peering : Orange peut faire payer la facture Megaupload à Cogent

Le différend opposant Orange à l’opérateur américain Cogent vient d’être tranché par l’Autorité de la concurrence. Les deux sociétés s’opposent au sujet d’un accord de peering.

Lire l'article

L’ouverture de Lync Server 2010 : La Fédération !

On a souvent reproché à Microsoft d'être très propriétaire et donc très fermé.

Lire l'article

Microsoft Lync 2010 : Scénarios d’usage

Pour bien comprendre les différentes fonctionnalités et les composants mis en place avec Lync Server 2010, le plus simple est de s’appuyer sur un exemple de mise en place d’une réunion avec des utilisateurs internes à l’entreprise, connectés localement ou à distance et avec des utilisateurs externes anonymes qui ne disposent donc pas du client Lync 2010.

Lire l'articleLes plus consultés sur iTPro.fr

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- CESIN : un baromètre qui mesure le risque cyber réel

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

Articles les + lus

Le changement, moteur d’engagement au travail

Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

L’IA, nouveau moteur des entreprises françaises d’ici 2030

E-mail : les tendances qui vont s’affirmer en 2026

Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

À la une de la chaîne Mobilité

- Le changement, moteur d’engagement au travail

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- E-mail : les tendances qui vont s’affirmer en 2026

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique