Juniper lance sa solution Universal WAN

Juniper présente sa nouvelle offre de routage basée sur ses derniers routeurs.

Baptisée Universal WAN, la solution est conçue pour prendre en charge les entreprises multi-sites qui exécutent des applications critiques sur ces divers sites.

Lire l'article

Colt enrichit sa gamme de datacenters modulaires

Il y a un peu moins d'un an, Colt annonçait son offre « Modular Datacenter ». A l'occasion de l’événement Datacenter 2011 à Nice, l'opérateur a dévoilé une extension de son catalogue en proposant 120 configurations possibles.

L'idée est de standardiser la production des centres de données pour les livrer en bloc, prêts à l'emploi, avec les éléments d’alimentation, de refroidissement et de sécurité, le tout en en un temps record.

Lire l'article

Vos applications en mode restreint

Je finirai cet article avec une des grosses avancées en matière de développement SharePoint : les « solutions utilisateurs » et le mode « sandbox ». C’est une option disponible lors de la création d’un projet permettant de créer un package qui possède plusieurs particularités :

SharePoint en mode client

Si la majorité des développements s’exécute généralement côté serveur (Web Parts, Workflows, …), il arrive de plus en plus fréquemment que l’on ait besoin d’accéder à distance aux informations stockées dans SharePoint ou d’effectuer des opérations d’administration (par exemple la création de sites ou la gestion de

Répertoires mappés

Certains fichiers ont parfois besoin d’être déployés dans des répertoires spécifiques sur le serveur, comme les pages d’applications et les ressources partagées telles que des fichiers Javascript ou des images. Vous pourrez le faire facilement depuis Visual Studio en choisissant le répertoire cible et celui-ci se chargera

IBM intègre la technologie marketing de Coremetrics

Suite au rachat de Coremetrics il y a un peu moins d’un an, IBM lance son nouveau logiciel de BI en mode cloud, Coremetrics Lifecycle, pour aider les clients à capitaliser sur toutes les étapes d’un plan marketing.

Les annonceurs peuvent tirer parti de leurs interactions aves leurs prospects à travers les canaux marketing en ligne (email, affichage publicitaire, médias sociaux) basées sur les comportements clients.

Lire l'article

HP renouvelle sa gamme de gestion de l’information

HP étend son offre de gestion de l’information. Selon un récent sondage de Coleman Parkes, 68 % des entreprises ont indiqué que l’explosion des contenus complexifie leur environnement déjà saturé et pose de sérieux problèmes de stockage et de coûts.

Dans le même temps, 59 % des entreprises expliquent faire l’objet de pressions pour réduire les coûts de leurs systèmes et processus liés à l’information.

Lire l'article

Perceptive Software étend sa solution ECM à Dynamics AX

La filiale de Lexmark annonce le lancement d’"Interact for Microsoft Dynamics AX".

Dans le cadre du programme partenaire Alliance Microsoft Dynamics, l’entreprise a développé cette solution s'intégrant directement dans Dynamics AX.

Lire l'article

Une arme à double tranchant

De nombreuses questions sont soulevées mais peu de réponses. C’est malheureusement le constat que l’on observe actuellement. Cependant, de nombreux acteurs ont pris conscience des problèmes et travaillent à y répondre. La virtualisation est une arme à double tranchant. Bien utilisée, elle pourra sécuriser au-delà de ce

Virtualisation des DMZ : possible ou non ?

La virtualisation des DMZ est un sujet d’actualité. De nombreuses entreprises hésitent à franchir le pas. Aujourd’hui, la réponse sera plutôt favorable. Il est bien évidemment possible de virtualiser une DMZ mais il faut être prudent sur le sujet.

La première problématique est la gestion des

Obligation de surveillance accrue

A cause de l’effet de concentration et de la problématique de SPOF (Single Point Of Failure), il est devenu rapidement évident que la supervision prend alors tout son sens. Une simple machine virtuelle peut consommer rapidement l’ensemble des ressources sur un serveur physique. Ainsi, un attaquant aura

La difficulté de la gestion des droits d’accès

L’ajout d’une couche de virtualisation implique forcément un contrôle des accès au niveau de cette couche.

Dans ce cas précis, deux problématiques sont levées :

1. Il faut définir un contrôle d’accès à la couche de virtualisation grâce à des éléments et dispositifs

Fuite d’information

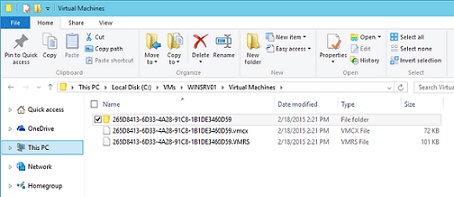

La fuite d’information est rendue beaucoup plus accessible grâce à la virtualisation. Les machines virtuelles ne sont plus que de simples fichiers, qui peuvent à tout moment bouger d’un endroit géographique à un autre….

En mode Cloud Computing, cette problématique sera certainement celle qui nécessitera une

Les SPOF (Single Point Of Failure)

Comme vous l’aurez constaté, la fonction « sécurité » va devoir trouver sa place au niveau de la virtualisation. Beaucoup argumentent de la manière suivante : « C’est la virtualisation qui va devoir s’habituer au processus sécurité ». En tout logique, cela devrait être le cas. Mais

Postulat numéro 3 : La sécurité arrive souvent en retard sur les projets

C’est un constat, et pour l’avoir vécu pendant de nombreuses années, je crois que l’on peut transformer cela en constat global. Presque toutes les entreprises n’intègrent pas la sécurité de bout en bout sur un projet.

Dans 80 % des cas, la sécurité intervient

Postulat numéro 1 : la sécurité est restée périmétrique

De nombreux acteurs dans la sécurité l’ont annoncé depuis longtemps, raisonner en termes de périmètre pour sa sécurité ne sera plus viable dans les années à venir. Force est de constater que ce temps est venu…

La plupart des entreprises ont appliqué des modèles

Tout sur la sécurité dans la virtualisation

Avant d’aller plus loin, il convient de savoir quelles sont les limites de cet article. De nombreuses personnes nous posent souvent la question suivante : Quel est le danger de la couche de virtualisation ? Cette question, bien qu’elle soit importante,

Lire l'article

Tracer .NET

Comme la trace OLE DB, le System i Access .NET Provider est tracé à l'aide d'un utilitaire de trace externe appelé cwbmptrc. Pour valider le traçage pour le .NET Provider, entrez la commande cwbmptrc avant d'exécuter l'application .NET que vous voulez tracer :

cwbmptrc

Tracer OLE DB

Contrairement à ODBC, qui est tracé en utilisant les paramètres dans le DSN, le System i Access OLE DB Provider trace ses connexions au moyen d’un utilitaire de trace externe nommée cwbzztrc. Pour activer le traçage OLE DB, entrez la commande suivante avant d'exécuter l'application OLE DB

Tracer ODBC

ODBC est la plus ancienne des trois techniques d'accès aux données. La plupart des applications d'accès base de données plus récentes utilisent OLE DB ou .NET pour se connecter à l'i. Mais un nombre non négligeable de connexions ODBC existe encore. Sur le strict plan du dépannage,

Les plus consultés sur iTPro.fr

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA