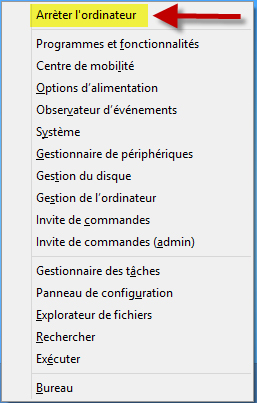

Windows 8, trucs et astuces, Ajouter des raccourcis dans le menu Liens rapides de Windows 8

Parmi les nouveautés de Windows 8, vous avez remarqué sans doute, le menu liens rapides (Touche Windows +X) qui vous donne des raccourcis vers le panneau de configuration, gestion du disque, etc.

Lire l'article

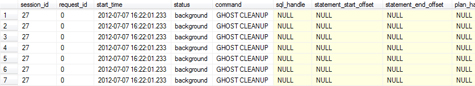

Le Ghost Cleanup

Comment peut-on se retrouver avec des millions de Ghost record ? Le Ghost Cleanup serait-il en panne ? Dans ce cas, comment suivre son activité ?

Lire l'article

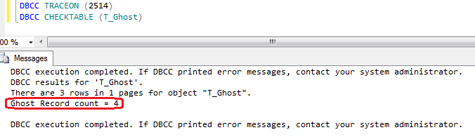

Identification du nombre de Ghost records

Nous disposons de deux méthodes pour identifier le nombre de Ghost records.

Lire l'article

Capgemini signe deux contrats avec GrDF pour 23 millions d’euros

L’ESN française va accompagner GrDF (Gaz réseau Distribution France) dans la mise en œuvre du système d’information des nouveaux compteurs intelligents Gazpar.

Lire l'article

Dynamics NAV 2013 R2 arrive en octobre

Microsoft a annoncé lors de la conférence Directions qui se tient en ce moment à Vienne (Autriche) la disponibilité de NAV 2013 R2 pour le mois d’octobre.

Lire l'article

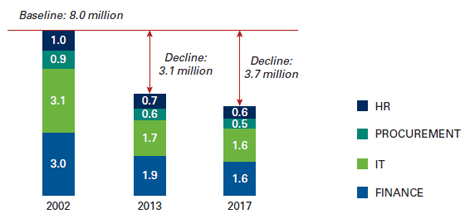

Offshoring et automatisation détruisent 1,5 million d’emplois dans l’IT

Une étude publiée par le cabinet de conseil américain Hackett Group s’intéresse à l’impact de la délocalisation de certaines activités et aux progrès technologiques en matière d’automatisation.

Lire l'article

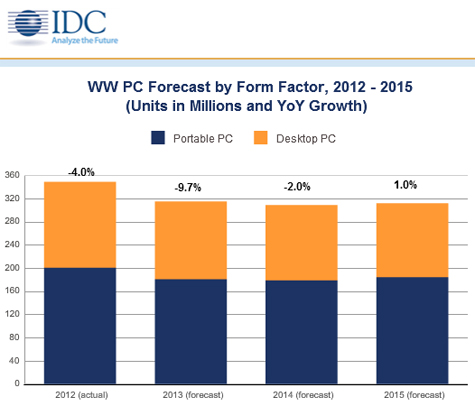

Des ventes de PC encore pires que prévu en 2013

IDC vient de revoir à la baisse des prévisions déjà maussade pour le marché PC.

Lire l'article

IBM application mobile pour le financement des projets IT

Dans le cadre de son événement de rentrée SolutionsConnect, IBM dévoile Rapid Financing.

Lire l'article

Guide de piratage pour les nuls

Plus besoin aujourd’hui d’être un crack de l’informatique pour voler des données ou faire tomber un site web. Des outils simples d’utilisation et facilement accessibles sur le web permettent à n’importe qui de devenir le prochain membre des Anonymous.

Lire l'article

IBM rachète la start-up Trusteer

Les acquisitions ne s’arrêtent pas pendant les vacances.

Lire l'article

Réorganiser la base de données BRMS

Lors de l’exécution de la commande STRMNTBRM, vous devez changer le paramètre base de données Reorganize BRMS à *YES.

Lire l'article

Sauvegarde BRMS Online pour des serveurs Lotus

À l’heure actuelle, les utilisateurs exigent un accès 24/7 à leur mail et autres bases de données Lotus Server, c’est pourquoi les données utilisateur doivent faire l’objet de sauvegardes fréquentes et régulières.

Lire l'article

Sauvegardes Save-While-Active avec BRMS

La fonction save-while-active (SWA) pour les sauvegardes BRMS permet de réduire le temps d’indisponibilité de vos applications et augmente votre propre accès utilisateur aux applications et aux données.

Lire l'article

Reprise par ensemble de volumes

À partir de la 5.4, vous pouvez réduire votre créneau de reprise si vous avez des sauvegardes sur plusieurs ensembles de volumes.

Lire l'article

Sauvegardes simultanées et sauvegardes parallèles

Quelle stratégie de sauvegarde choisir ?

Lire l'article

Accélérer la sauvegarde et la reprise avec BRMS

Ce superbe outil continue à offrir de nouvelles possibilités.

Lire l'article

Windows 8.1 : La preview est disponible

La mise à jour du système d'exploitation, dévoilée au cours de la dernière édition de la conférence TechEd, est désormais accessible dans sa version preview.

Lire l'article

Windows 8 To Go, Utilisation de votre clé USB Windows 8 To Go

Il faut commencer par mettre votre clé USB dans l’ordinateur.

Lire l'articleLes plus consultés sur iTPro.fr

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer