SEIM et gestion des journaux sur l’IBM i

Découvrez les produits qui enrichiront la journalisation IBM i.

Lire l'article

La sauvegarde : Assurance-vie de l’entreprise

Au cours des deux dernières décennies la dépendance des entreprises à leur système informatique s’est considérablement accrue.

Lire l'article

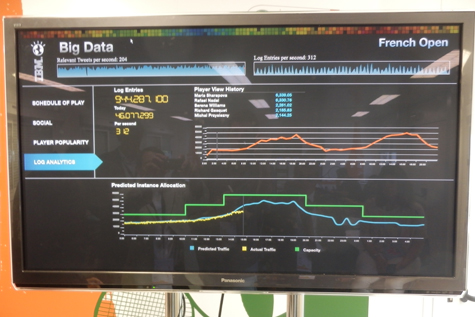

IBM nouvelles solutions d’analyse et de sécurité à Roland-Garros

La présence d’IBM à Roland-Garros n’est pas une nouveauté.

Lire l'article

PowerTech Security, Gare aux configurations par défaut sur IBM i

PowerTech vient de publier la nouvelle version de son rapport sur la sécurité des environnements IBM i.

Lire l'article

Effectuer des tests

On l’a vu, il y a déjà trois exemples de tests dans la bibliothèque IUnit : FAIL, PASS et TESTXMP.

Lire l'article

Principes de fonctionnement du test

Le programme de test d’unités IUnit est très simple.

Lire l'article

Les avantages du test d’unités

Le test d’unités est probablement la façon la plus simple d’aborder le test de logiciel.

Lire l'article

Pratiquer le test d’unités dans vos i-programmes

Comment améliorer nettement la qualité de votre logiciel en testant de petits programmes ou unités dans les applications.

Lire l'article

Intégration de WinRE et DaRT

Si vous avez lu un de mes précédents articles sur iTPro.fr, vous avez alors eu l’occasion de découvrir DaRT (Diagnostics and Recovery Toolset) 7.0, un des outils composant la suite MDOP (Microsoft Desktop Optimization Pack) 2011 R2.

Lire l'article

L’utilisateur au cœur de sa migration

MDT 2012 est la version qui supporte SCCM 2012 (et toujours la précédente version 2007).

Lire l'article

Vue d’ensemble de MDT 2012

Microsoft confirme sa volonté de positionner cet outil comme l’outil de référence pour le déploiement des systèmes d’exploitation Windows.

Lire l'article

LTI, ZTI, UDI : Les trois scénarios de déploiement à connaître

Les scénarios de déploiement sont la façon dont le déploiement de votre système d’exploitation s’effectue.

Lire l'article

Introduction au Windows ADK

Si vous avez déjà fait du déploiement de systèmes d’exploitation Windows, vous avez certainement dû utiliser des outils tels que DISM, ImageX, USMT, WSIM ou entendre parler des images WinPE (Windows Pre-Environnment).

Lire l'article

Microsoft Deployment Toolkit 2012

Cet article vous donnera une bonne vision des possibilités offertes par cet outil. Parcourons-les !

Lire l'article

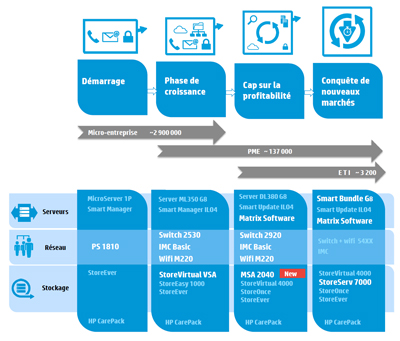

HP dévoile son Programme PME 2013

Fraîchement annoncés, les résultats de HP pour son deuxième trimestre sont contrastés.

Lire l'article

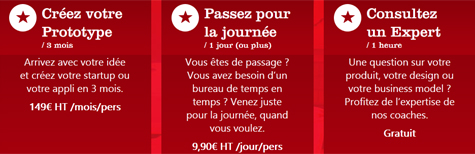

Microsoft Spark – « Trois mois, c’est le nouveau rythme de l’industrie »

Microsoft vient d’inaugurer Spark, son nouvel incubateur dans le quartier du Sentier à Paris. Objectif : faire naître d’une simple idée une entreprise viable rapidement. Treize start-up planchent donc sur des projets qu’elles doivent concrétiser en trois mois. Jean Ferré, Directeur de la division Développeurs, Plateforme et Ecosystème (DPE), nous explique la philosophie qui anime le programme.

Lire l'article

Microsoft inaugure Spark, son incubateur parisien

Les start-up ont un nouveau repaire.

Lire l'article

Windows 8.1 en approche

Voici maintenant plusieurs semaines que les rumeurs couraient.

Lire l'article

L’European Power Summit annulé

Le Common Europe, communauté européenne des utilisateurs de systèmes IBM, vient d’annoncer l’annulation de l’European Power Summit.

Lire l'article

Nouvelles extensions web : « Un tsunami pour les entreprises »

NetNames (anciennement InDom) aide les entreprises à mieux gérer leur portefeuille de noms de domaines.

Lire l'articleLes plus consultés sur iTPro.fr

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer