Outil RDP, comment démarrer ?

Commençons par les pré-requis. Côté IBM i il est nécessaire d’être au minimum en V5R4 et les serveurs hôte doivent être démarrés.

Lire l'article

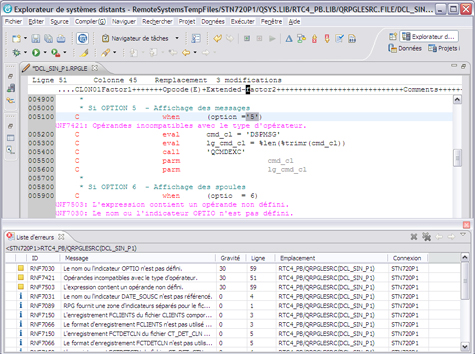

La puissance de l’éditeur LPEX

Nous venons de voir quelques fonctionnalités intéressantes de RDP, mais son plus grand intérêt réside dans la puissance de son éditeur LPEX, successeur de SEU.

Lire l'article

RDP : Pourquoi devez-vous l’adopter ?

La première raison c’est que c’est un environnement de développement basé sur la plateforme Eclipse, plateforme qui est devenue un standard dans le monde du développement open-source et largement déployée dans les écoles et les universités.

Lire l'article

RDP : vous n’utiliserez plus jamais SEU !

Découvrez RDP, l'environnement de développement d’applications privilégié et évolutif de l'IBM i.

Lire l'article

RDP : Pourquoi devez-vous l’adopter

La première raison c’est que c’est un environnement de développement basé sur la plateforme Eclipse, plateforme qui est devenue un standard dans le monde du développement open-source et largement déployée dans les écoles et les universités.

Lire l'article

RDP : vous n’utiliserez plus jamais SEU !

Découvrez RDP, l'environnement de développement d’applications privilégié et évolutif de l'IBM i

Lire l'article

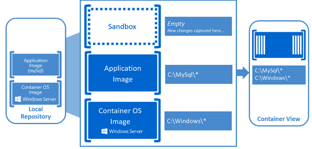

Automatisez vos déploiements Windows 7

Ma vision des choses est peut-être faussée par le fait que je dispense des formations sur le déploiement de Windows 7 aux entreprises de toutes tailles. Un formateur en informatique ne peut être qu’enthousiaste à propos des technologies qu’il présente. Cela fait partie du métier et c’est aussi une marque de professionnalisme.

Lire l'article

IBM lance trois nouveaux PureSystems orientés Big Data

IBM élargit sa gamme Pure Systems avec trois nouvelles machines baptisées « PureData ».

Lire l'article

Exécuter la réversibilité

La réversibilité des données dans le cloud computing reste un sujet quelque peu « tabou » où vous aurez du mal à trouver une méthodologie via votre navigateur Internet favori le jour où vous en aurez le besoin.

Lire l'article

Déployer et maintenir une architecture réversible

Mettre en œuvre la coexistence ne suffira pas à garantir le processus de réversibilité.

Lire l'article

L’offre grand public : un laboratoire de test

L’offre Online 365 doit impérativement présenter un certain nombre de fonctionnalités supérieures à celles d’une simple boîte aux lettres Hotmail.

Lire l'article

Modernisez vos bases DB2 avec Xcase for i

Le distributeur Itheis, spécialisé dans les environnements IBM i, vient de conclure un accord avec l’éditeur Resolution Software pour la suite logicielle Xcase for i.

Lire l'article

Extraction et reporting sur les événements d’accès aux fichiers ODBC

Comme dans l'exemple précédent, commencez par créer un double du fichier de sortie modèle fourni par IBM.

Lire l'article

Audit et reporting de tous les fichiers dont l’accès s’est fait par ODBC

Pour pouvoir auditer et présenter tous les fichiers dont l'accès s'est fait par ODBC, ces derniers doivent avoir *ALL ou *CHANGE comme valeur d'audit.

Lire l'article

Extraction et reporting par accès au fichier CREDITCARD

On l'a vu dans les articles précédents de cette série, IBM a beaucoup facilité l'extraction des entrées de journal intéressantes à partir de QAUDJRN.

Lire l'article

Quand l’équipe IT accède au fichier CREDITCARD sensible

Une pratique de sécurité standard veut que le personnel de l'équipe IT staff n'ait pas accès aux données de production, sauf en cas d'urgence.

Lire l'article

La valeur système QCRTOBJAUD

Quand de nouveaux objets sont créés, vous pouvez spécifier que leur valeur d'audit doit être réglée sur *ALL, *CHANGE, *USRPRF, ou *NONE.

Lire l'article

Les Options CHGOBJAUD OBJAUD

La commande CHGOBJAUD vous permet de spécifier que l'accès à un objet doit être enregistré dans le journal QAUDJRN.

Lire l'article

L’audit d’objets

Pour auditer et présenter l'accès aux fichiers et à d'autres objets, la valeur système QAUDLVL doit contenir *OBJAUD. Une fois la valeur système établie, vous devez dire au système quels objets vous voulez auditer et à quel niveau.

Lire l'article

Analyse avec QAUDJRN pour détecter l’accès aux fichiers sensibles

Auditer et présenter l'accès aux fichiers.

Lire l'articleLes plus consultés sur iTPro.fr

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA

- Les entreprises européennes face aux défis socio-économiques et technologiques