L’accès au marché vertical avec Dynamics CRM

Microsoft n’a pas vraiment réussi à développer l’expertise des marchés verticaux dans des secteurs tels que la santé, l’industrie pharmaceutique et la finance, où les commerciaux utilisent des types d’informations spécifiques.

Lire l'article

Salesforce.com dans le collimateur ?

Microsoft essaie manifestement d’amener sa clientèle traditionnelle, à savoir les PME/PMI, à essayer et, idéalement, à adopter son produit.

Lire l'article

Reprise en main par Tatarinov

Toutefois, ces impressions semblent se modifier, avec un buzz plus important autour de Dynamics CRM chez l’éditeur.

Lire l'article

Aux petits soins pour sa clientèle

Au début, Dynamics CRM était dépourvu des fonctionnalités capables d’en faire une option viable pour la majorité des entreprises. Cette perception a commencé à changer avec l’arrivée de Microsoft Dynamics 3.0 en décembre 2005.

Lire l'article

Dynamics : Microsoft ne part pas favori dans la CRM

En dépit de sa position de leader dans de nombreuses catégories de logiciels d’entreprise, Microsoft joue le rôle du petit teigneux sur un marché de la CRM dominé par des éditeurs bien implantés. Néanmoins, la société de Redmond cherche à déstabiliser ses concurrents bien établis en proposant aux informaticiens un ensemble d’applications améliorées.

Lire l'article

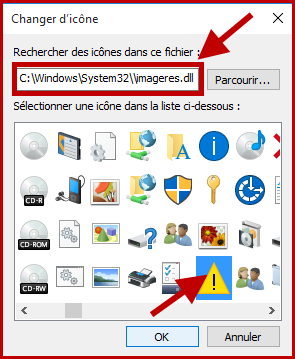

ADFS, exemples d’architecture pour Office 365

L’architecture ADFS que vous pourrez mettre en place est variable en fonction du niveau de disponibilité et de sécurité que vous souhaitez.

Lire l'article

Sécuriser l’accès aux services d’Office 365

Nous avons vu qu’il faut publier l’URL d’ADFS sur internet pour que les clients externes et le service d’authentification d’Office 365 puissent récupérer un jeton. Mais, votre entreprise a peut-être des exigences en matière de sécurité lors de publication de services sur Internet. ADFS offre plusieurs possibilités pour répondre à la majorité des besoins

Lire l'article

Office 365, Principe de fonctionnement de l’authentification fédérée

En fonction du service Office 365 que vous voulez utiliser, il y a deux fonctionnements liés à l’authentification fédérée.

Lire l'article

Principe général de configuration de la fédération d’Office 365

Contrairement à d’autres solutions Cloud disponibles sur le marché, l’ensemble des composants mis en œuvre pour l’identité fédérée d’Office 365 sont des composants natifs supportés par Microsoft, sans aucun outil tiers. Tout le principe repose sur Active Directory et ADFS V2.

Lire l'article

Office 365 : deux modes d’authentification

Il existe deux modes d’authentification dans Office 365.

Lire l'article

Quel avenir pour votre IBM AS/400 ?

Après déjà 25 ans de bons et loyaux service, la plateforme IBM AS/400 est toujours très présente dans tous les secteurs d’activité, des grandes PME aux grands comptes, qui en louent la réelle fiabilité. Conservation ou migration, l’avenir de l’AS/400 semble s’inscrire en noir ou en blanc. Dans les faits, les possibilités d’évolution sont multiples.

Lire l'article

By IP Convergence

IP Convergence est de retour. Après une édition 2011 qui a attiré 11 000 visiteurs, le salon revient les 23, 24 et 25 octobre avec une formule remaniée.

Lire l'article

Microsoft corrige une faille critique d’Internet Explorer

L’alerte est venue du Luxembourg. Eric Romang, spécialiste en sécurité informatique, a identifié une faille 0-day affectant Internet Explorer dans ses versions 6, 7, 8 et 9.

Lire l'article

Comment l’IBM i profite pleinement de l’open source

Bien que cet article se concentre d’abord sur Linux, PHP et MySQL, je m’intéresserai aussi à d’autres produits open source susceptibles d’intéresser la communauté IBM i.

Lire l'article

IBM Connections 4 est disponible

Big Blue a mis à jour sa plateforme sociale Connections.

Lire l'article

La fédération avec les réseaux publics (PIC)

Comme pour le chapitre précédent, il y a deux types de fédération avec les réseaux publics.

Lire l'article

La fédération avec les éditeurs concurrents ou du monde dit libre

C'est un grand titre pour des environnements complètements hétérogènes! La première chose à retenir, c'est que la fédération de ce type ne permet de faire que de la communication texte et de personne à personne, on appelle ça du one-to-one.

Lire l'article

Hadopi : Une première condamnation à 150 euros

Un internaute vient d’être condamné par la Haute Autorité pour la diffusion des œuvres et la protection des droits sur internet (Hadopi) à payer une amende de 300 euros dont 150 euros avec sursis.

Lire l'article

Déploiement simplifié des charges de travail prêtes à l’emploi

Vous nous avez dit que l’objectif d’un administrateur est d’utiliser la virtualisation pour simplifier la gestion du datacenter, et pas pour gérer la virtualisation directement.

Lire l'article

Gestion de la virtualisation améliorée

Bien que la virtualisation de votre Power System puisse être gérée directement au moyen de la HMC (Hardware Management Console), il existe quelques fonctions dans IBM Systems Director VMControl qui méritent le label « gestion de la virtualisation améliorée ».

Lire l'articleLes plus consultés sur iTPro.fr

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA