Les actualités de la semaine 24 – Windows IT Pro – 2006

Toutes les actualités du 12 au 18 Juin 2006

Les actualités de la semaine 22 – Windows IT Pro – 2006

Toutes les actualités du 29 Mai au 4 Juin 2006

Lire l'article

SOA, mais ça va de SOA…

par Jean Mikhaleff, Mis en ligne le 10/05/2006 - Publié en Décembre 2005

SOA est-il un nouveau concept qui préfigure la prochaine révolution informatique ou bien un bourdonnement de fond, en Anglais un « buzzword » avec deux zz ? Selon une interview de Mike Smith, architecte en chef à Rochester, SOA serait pour le moment les deux à la fois, mais devrait relancer l’iSeries à l’avenir. Cela vaut donc la peine de découvrir tout le potentiel que recèle ce nouveau concept pour les développements RPG.

Prenons un cas concret afin d’entrer dans le vif du sujet. Prenons l’exemple d’un développeur RPG à qui sa Direction demande un site web avec une partie graphique de présentation et une partie informatique de gestion incorporée. Première constatation qui va en étonner plus d’un : tout développeur RPG devrait savoir faire à priori aussi bien la partie graphique que la partie gestion sans rien apprendre de plus.En effet, avec un logiciel Wysiwyg comme FrontPage de Microsoft ou Dreamweaver de Macromedia, tout le monde peut faire un site web graphique sans rien connaître du langage HTML ou de JAVA. Nous le constatons chaque jour avec la mode des blogs. Par exemple nous pouvons voir sur le web aussi bien des ménagères qui publient des photographies .jpg de pâtisseries avec des recettes de cuisines, que des sites web faits par des retraités ou d’autres encore par des enfants. La partie graphique est accessible à tous, y compris pour un non informaticien. Donc, un développeur RPG, qui a l’habitude d’utiliser son PC tous les jours, ne devrait pas rencontrer de difficultés pour la partie graphique.

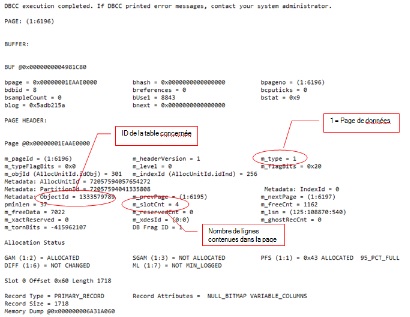

D’autre part, le développeur RPG sait faire toute la partie gestion base de données nécessaire au site web. En 5250 me direz-vous ? Faux ! pas en 5250 et c’est là que le concept SOA devient puissant. En fait, un programme transactionnel RPG ne gère pas le 5250 mais seulement des données. Voici un exemple qui le démontre et nous reviendrons ensuite à la réalisation de notre site web avec SOA.

Faites l’expérience suivante : prenez un programme transactionnel RPG quelconque, enlevez toutes les constantes du DSPF sans toucher à la partie données et recompilez seulement le DSPF. Appelez ensuite le programme RPG qui n’a pas été recompilé et nous constatons qu’ il fonctionne sans erreur de niveau. Cette expérience prouve qu’un programme transactionnel RPG gère uniquement les données transmises dans l’ordre attendu dans sa mémoire tampon et en aucun cas le flot 5250. Ceci étant démontré, revenons maintenant à notre site web et à SOA.

Notre développeur RPG sait faire ce que sa Direction lui demande. Son problème n’est donc pas un problème de compétence. Il ne lui servirait donc à rien de retourner à l’école pour apprendre un autre langage ou une autre technologie. Son seul gros problème est qu’il ne sait pas faire les choses ensemble, mais séparément l’une de l’autre. D’un côté, il sait faire les pages web de présentation, mais le protocole HTTP n’a pas été conçu à l’origine pour gérer les sessions persistantes multi utilisateurs indispensables à l’informatique de gestion. De l’autre, l’i5 OS, qui intègre une base de données relationnelle en natif, sait bien gérer automatiquement les travaux multi utilisateurs mais pas vraiment la partie graphique. En effet, nous savons maintenant que la webisation des écrans, bien qu’étant une solution sympathique, a montré ses limites. Vous l’aurez compris, le concept SOA, qui signifie : Service Oriented Architecture, se propose d’intégrer les deux architectures, en apportant aux deux LE chainon manquant pour former un tout cohérent entre le front office et le back office.

Revenons à notre site web. Imaginons que notre développeur RPG dispose des outils Wysiwyg SOA nécessaires. Prenons comme exemple bateau la création d’un nouveau client sur le web. A un endroit d’une page web, notre développeur RPG y insère, dans un objet graphique web, les données de saisie dans l’ordre du format DSPF afin que son programme RPG puisse les recevoir dans le même ordre dans sa mémoire tampon et les gérer. Nous pouvons anticiper une première difficulté. Si le programme de formulaire est modulaire, il peut être appelé en l’état puisqu’il suffit de passer les paramètres de création d’un client. Par

Comment sécuriser l’IFS

par Carol Woodbury, Mis en ligne le 19/04/2006 - Publié en Novembre 2005

A maintes occasions, j’ai souligné la nécessité de sécuriser l’IFS (integrated file system), sans entrer dans le détail des modalités. Cet article décrit ma méthode pour aider nos clients dans cette sécurisation. Tout d’abord, précisons la partie du système qui fait l’objet de cet article. L’IFS est composé d’un ensemble de systèmes de fichiers existants sur l’OS/400. On y trouve le système de fichiers QSYS.LIB (qui est le système de fichiers OS/400 « traditionnel »), QDLS, QNTC et d’autres. Cependant, les systèmes de fichiers que je désigne par le terme « IFS » sont ceux qui suivent un schéma de sécurité basé sur Unix. Ils incluent les systèmes de fichiers root (/), QopenSys, et définis par l’utilisateur (UDF, user-defined file system). Cet article traite précisément du répertoire racine et des répertoires en-dessous.

L’équipe responsable des outils Stratégies de groupe à l’écoute des clients

« Les stratégies de groupe présentent beaucoup d’avantages, mais quand Microsoft se décidera enfin à simplifier leur mise en oeuvre et leur gestion ? » Cette question de lecteur résume bien les principales interrogations qu’à suscité l’enquête de ce mois-ci.Contrairement aux deux technologies à propos desquelles j’ai précédemment enquêté auprès des lecteurs (SharePoint et Windows Rights Management Services –RMS), les stratégies de groupe sont largement utilisées et appréciées à leur juste valeur. Près de 84 % des interviewés utilisent AD (Active Directory) ; parmi eux, 87 % utilisent aussi les stratégies de groupe. Il apparaît que les principaux avantages des stratégies de groupe incluent la sécurité et la simplification de la distribution du logiciel et du verrouillage des postes. Comme les utilisateurs connaissent les avantages, les principales préoccupations que l’enquête de ce mois-ci a révélées à propos des stratégies de groupe concernent la simplicité d’emploi, la fonctionnalité accrue (y compris un désir de davantage d’applications validées pour les stratégies de groupe – pour plus de détails, voir l’encadré exclusif Web « Group Policy – Enabled Applications », https://www.itpro.fr Club abonnés) et la gestion de GPO (Group Policy Object) et des fichiers .adm.

J’ai parlé des résultats de l’enquête avec Jackson Shaw (product manager, directory services), Michael Dennis (lead program manager, Group Policy and Windows Update Services – WUS) et Mark Williams (program manager, Group Policy), de Microsoft. Ils ont accueilli chaleureusement les données de l’enquête. Ils sont prêts à tirer les enseignements des données recueillies et à agir en conséquence. Ils vous encouragent aussi à utiliser le site Windows Feedback (http://www.windowsserverfeedback.com), qui a été la source de demandes d’amélioration des produits que l’équipe Stratégies de groupe a mis en oeuvre. (Pour plus de détails sur Windows Feedback, voir l’encadré exclusif Web « Give Microsoft Feedback – and Get a Response? », www.itpro.fr Club abonnés.)

Les actualités de la semaine 26 – Windows IT Pro – 2006

Toutes les actualités du 26 Juin au 2 Juillet 2006

Lire l'article

Améliorer la sécurité avec ISA Server 2004

par Mark Minasi - Mis en ligne le 14/06/06 - Publié en Février 2005

Recherchez-vous un moyen d’améliorer sensiblement la sécurité de vos applications et services Microsoft face à Internet ? Si oui, jetez un coup d’oeil à Microsoft ISA (Internet and Security Acceleration) Server 2004, qui va bien plus loin que son prédécesseur, ISA Server 2000. ISA Server 2004 offre un pare-feu réseau à filtrage « stateful » (au niveau de la couche transport 4 et au-dessous du modèle OSI – Open System Interconnection) et un filtrage au niveau de la couche application (couche 7) « stateful » sur toutes les interfaces installées.

Les nouveautés de la semaine 22 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 29 Mai au 4 Juin 2006

Lire l'article

L’avenir de Windows Server

En dévoilant ses plans de mise à jour de la gamme Windows Server pour les prochaines années, Microsoft a répondu à la demande pressante des entreprises. En effet, cette information les aide à programmer les stratégies de mise à niveau et de migration et leur donne la visibilité indispensable. Cette stratégie de déploiement vient d’ailleurs se combiner avec la récente décision de Microsoft de porter à dix ans sa période de support produits. Tout cela indique de la part de Microsoft une nouvelle philosophie plus soucieuse des stratégies de déploiement de la clientèle. Je me suis récemment entretenu avec Bob Muglia, Senior Vice-Président de Windows Server chez Microsoft, à propos de ce cheminement. Voici donc ce que vous devez savoir sur l’avenir de Windows Server.

Lire l'article

Travailler avec des répertoires

par Scott Klement, Mis en ligne le 19/04/2006 - Publié en Novembre 2005

Dans l’IFS, vous utilisez des répertoires pour organiser vos fichiers afin qu’ils soient plus faciles à trouver et à gérer. Ici, j’explique le concept de répertoires et vous apprends à les utiliser à partir de vos programmes RPG. Cependant, avant de vous plonger dans l’article, veuillez lire l’encadré « Le membre source IFSIO_H et la sous-procédure ReportError () », pour plus d’informations sur deux éléments que nous utilisons dans cet article et dans d’autres de cette série.

Gérer la performance d’iSeries à partir d’iSeries Navigator

On tient souvent pour acquise l’une des fonctions vedettes de iSeries Navigator : la gestion des performances. Récemment encore, un client me confiait qu’il utilisait iSeries Navigator surtout pour ses superviseurs de performances. J’ai donc jugé qu’il était temps d’écrire un article sur ce sujet.

Lire l'article

Les nouveautés de la semaine 26 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 26 Juin au 2 Juillet 2006

Lire l'article

Windows XP SP 2 : nouvelles fonctions

Le nouveau Windows Firewall a suscité un tel battage que l’on pourrait croire que le pare-feu est la seule composante du Windows XP Service Pack 2 (SP2) tant attendu. Tel n’est pas le cas. Certes Windows Firewall est sans aucun doute la fonction la plus importante, mais le Service Pack contient aussi beaucoup d’autres améliorations intéressantes. Dans le Top 10 de ce mois, je passe en revue les dix nouvelles fonctions principales que SP2 ajoute à XP.

Lire l'article

Rationaliser les déploiements d’Office 2003 personnalisés

Il est facile d’installer les applications Microsoft Office familières qui nous accompagnent à la maison, à l’école et au travail, dans le cas d’une installation standard sur un seul ordinateur. Mais, dans le cas de déploiements complexes impliquant de nombreuses machines, on a besoin d’un outil qui aide à personnaliser Office et à rationaliser l’installation. Le CIW (Custom Installation Wizard) de l’Office 2003 Edition Resource Kit est exactement cet outil. Voyons comment utiliser le CIW pour procéder à quelques personnalisations d’Office 2003 courantes. Mais, avant toute chose, il faut connaître deux ou trois points à propos de Windows Installer.

Lire l'article

Trucs & Astuces : Applets Java ou ActiveX

Les trucs & astuces de la semaine du 1er au 7 Mai 2006

Lire l'article

Les actualités de la semaine 15 – Windows IT Pro – 2006

Toutes les actualités du 10 au 16 Avril 2006

Lire l'article

8 conseils et astuces en matière de sécurité

Le début d’année est l’occasion d’offrir et de partager certaines choses. Le monde de la sécurité, particulièrement celle de l'OS/400 et l'i5/OS, m’a beaucoup donné : des amis et d’anciens collègues chez IBM, de nouvelles amitiés avec des clients, l’occasion de découvrir de nombreux pays dans le monde, un superbe partenaire professionnel, et une carrière gratifiante. La « sécurité » ne vous offre peut-être pas les mêmes satisfactions et joies professionnelles et personnelles, mais elle présente certains aspects positifs pour vous aussi.

Lire l'article

Le service Web File Association de XP peut être dangereux pour la santé de votre entreprise !

Depuis quinze ans, j’épaule des utilisateurs de PC dont beaucoup, de leur propre aveu, en savent « juste assez pour être dangereux ». J’apprécie leur honnêteté mais je suis souvent déçu qu’ils n’en sachent pas « juste assez pour éviter les ennuis ». Certaines nouvelles fonctions de Windows XP destinées à rendre les utilisateurs plus autosuffisants finissent par donner l’impression que les utilisateurs finaux ne savent pas vraiment ce qu’ils font. La conséquence fâcheuse en est que les exigences pour rejoindre le groupe de ceux « qui en savent assez pour être dangereux » ont diminué et que les utilisateurs se trouvent plus facilement en fâcheuse situation. J’ai vu récemment un exemple réel qui illustre comment le fait de rendre une tâche trop facile peut faire plus de mal que de bien.

Lire l'article

Trucs & Astuces : CommuniGate Pro Stalker pour serveurs mail

Les trucs & astuces de la semaine du 12 au 18 Juin 2006

Lire l'article

Faire fonctionner NTBackup

par Bill Stewart - Mis en ligne le 31/05/06 - Publié en Janvier 2005

Tout scénario de reprise de données fait une part importante aux sauvegardes programmées. Dans Windows 2000 et versions ultérieures, l’utilitaire NTBackup est intégré au service Removable Storage et à Task Scheduler, pour simplifier la gestion des supports et automatiser les sauvegardes sans assistance. C’est sans aucun doute une amélioration par rapport à l’utilitaire NTBackup de Windows NT Server 4.0, démuni de telles fonctions.Bien que NTBackup, le service Removable Storage et Task Scheduler soient documentés séparément dans le système d’aide en ligne Windows, les interactions entre ces outils ne sont pas expliquées avec suffisamment de clarté. NTBackup est simple à utiliser en mode interactif, mais beaucoup d’utilisateurs ont eu du mal quand ils se sont risqués à pratiquer des sauvegardes programmées. J’ai vu beaucoup de PME acheter un logiciel de sauvegarde tiers simplement parce que NTBackup était perçu comme trop compliqué et difficile d’emploi. Je vais vous montrer comment NTBackup, le service Removable Storage et Task Scheduler travaillent à l’unisson, et comment allouer des bandes, créer des jobs planifiés et enlever des bandes défaillantes. A noter que mes instructions s’appliquent à un lecteur de bande autonome. Le mode opératoire peut être différent avec d’autres types de matériel de sauvegarde, comme des bibliothèques robotisées.

Les plus consultés sur iTPro.fr

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution