Le Jim Phelps des temps modernes pourra recevoir ses missions impossibles par e-mail.

Ce mail s’autodétruira dans cinq secondes

L’Organisation Mondiale de la Propriété Intellectuelle vient de publier un brevet déposé par Microsoft en février dernier. Le document présente un système capable de programmer à une date définie par l’expéditeur la suppression automatique d’un mail.

Ce mail s’autodétruira dans cinq secondes

Le principe est simple. Lors de l’envoi du courriel, l’utilisateur définit dans l’en-tête du message une durée de conservation. Une fois celle-ci écoulée, le serveur supprime le mail de la boîte de réception. L’expéditeur peut également, s’il le souhaite, donner une permission au récipiendaire lui permettant de modifier la durée de conservation afin de conserver le courrier plus longtemps. Autre possibilité, le mail peut être déplacé vers un dossier non synchronisé avec le serveur, empêchant ainsi sa destruction.

Le système pourrait intéresser de nombreuses entreprises qui adressent des courriels commerciaux et marketing à leurs clients. Ces messages seraient désormais automatiquement détruits, évitant ainsi de surcharger inutilement les boîtes de réception ou de devoir passer du temps à faire le tri dans ses courriers. Pratique également pour envoyer une promotion limitée dans le temps, une invitation à un évènement ou encore des informations confidentielles qui ne doivent pas être conservées dans une messagerie.

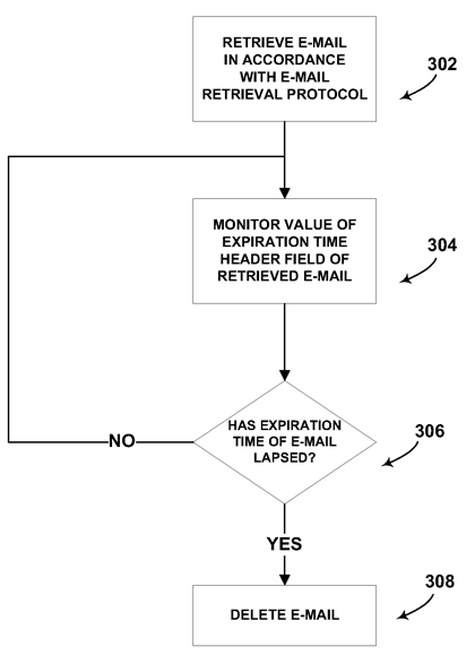

Schéma de fonctionnement du système.

302 : Récupérer un message de courrier électronique conformément à un protocole de récupération de messages de courrier électronique.

304 : Surveiller la valeur d’un champ d’en-tête ‘durée de conservation » du message de courrier électronique récupéré.

306 : La durée de conservation du message de courrier électronique est-elle écoulée ?

308 : Supprimer le message de courrier électronique

Téléchargez cette ressource

Comment accélérer la transformation des environnements de travail ?

Dans un monde professionnel en pleine mutation, la mobilité, l’efficacité énergétique, la sécurité et l’intelligence embarquée sont devenues des critères décisifs pour les équipements informatiques. Découvrez comment les nouveaux PC Microsoft Surface dotés des processeurs Snapdragon X Series s’imposent comme une réponse stratégique aux nouveaux enjeux IT.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

Articles les + lus

Le changement, moteur d’engagement au travail

Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

L’IA, nouveau moteur des entreprises françaises d’ici 2030

E-mail : les tendances qui vont s’affirmer en 2026

Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

À la une de la chaîne Mobilité

- Le changement, moteur d’engagement au travail

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- E-mail : les tendances qui vont s’affirmer en 2026

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique