Intrinsec : vers la cyber threat intelligence

Intrinsec, filiale du groupe Neurones, estampillé infogérant Cloud computing et sécurité informatique, évolue au cœur de plusieurs activités et a pris la mesure des aspects sécuritaires qui font partie intégrante de son métier.

Lire l'article

La supervision en accompagnement d’une interconnexion performante

La supervision de la sécurité a déjà été évoquée… En oubliant toute paranoïa relative aux backdoors de la NSA, l’idéal reste de vous équiper d’un SIEM français, personnalisable et évolutif, afin de parfaitement couvrir ce besoin vital de votre SI.

Lire l'article

Placer les infrastructures virtuelles dans le radar traditionnel de supervision

Au sein des entreprises, applications critiques et déploiement de nouveaux projets reposent désormais sur une infrastructure virtuelle devenue un standard informatique.

Lire l'article

Avaya faiT le lien entre le centre de données et les terminaux

Avaya Automated Campus élimine l’activation manuelle des services et simplifie la fourniture de services cloud.

Lire l'article

Ixia une architecture pour une visibilité accrue

J3Tel, est une société de services dans le domaine du monitoring (gestion de la qualité de services et suivi de la performance du réseau et des applications), intégrateur, développeur auprès des grands clients français et des opérateurs.

Lire l'article

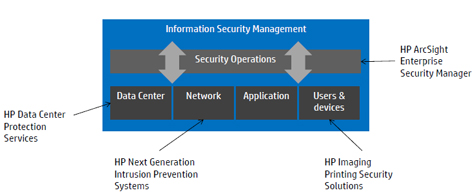

HP Protect : Firewalls nouvelle génération et Arcsight 6.5

L’événement HP Protect, dédié aux solutions de sécurité de l’entreprise californienne se déroule cette semaine à Washington. L’occasion d’annoncer quelques nouveautés pour le triptyque ArcSight/TippingPoint/Fortify .

Lire l'article

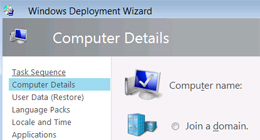

Microsoft Deployment Toolkit 2012

Cet article vous donnera une bonne vision des possibilités offertes par cet outil. Parcourons-les !

Lire l'article

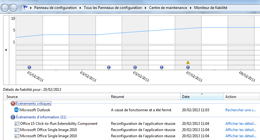

Windows 7 : Le Moniteur de fiabilité

Windows Vista avait introduit de nouveaux outils d’administration pour suivre l’état du système ; c’est le cas du Moniteur de fiabilité que l’on retrouve maintenant dans Windows 7.

Lire l'article

La supervision avec System Center Operations Manager 2012

Dossier complet sur les agents de supervision Windows et Unix/Linux, la supervision réseau et la supervision applicative.

Lire l'article

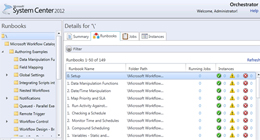

Découverte de System Center Orchestrator 2012

Orchestrator est le petit dernier de la suite System Center de Microsoft, connu précédemment sous le nom d’Opalis.

Lire l'article

Nouveautés de System Center Operations Manager 2012

Microsoft System Center Operations Manager 2007 est sûrement la solution la plus complète pour la supervision des environnements Microsoft.

Lire l'article

Sécurité : HP lance le TippingPoint 7100NX et ArcSight ESM 6.0c

HP rentabilise ses investissements. L’entreprise californienne lance une nouvelle gamme de produits et services issus de ses acquisitions dans le domaine de la sécurité.

Lire l'article

IBM Systems Director : des scénarios ambitieux

D’ambitieux scénarios de bout en bout dont vous ne pensiez pas Systems Director capable.

Lire l'article

APC s’attaque aux datacenters

APC by Schneider Electric crée une nouvelle division spécialisée dans les logiciels pour datacenters. Le but est de viser tous les aspects de cet environnement et de se positionner en leader du secteur.

La division Data Center Software aura la responsabilité de faire progresser tous les logiciels et systèmes de gestion destinés à l’infrastructure physique du datacenter.

Lire l'article

NetApp : nouvelles solutions

NetApp : nouvelles solutions pour la gestion de contenu d’entreprise et d’archivage.

NetApp annonce de nouvelles solutions de gestion de contenu d’entreprise et d’archivage permettant à ses clients de réduire leurs besoins en matière de stockage, simplifier la gestion et fournir une restauration cohérente en termes de gestion de contenu d’entreprise.

Lire l'article

Dossier System i : Introduction à Java Server Faces (2/2)

Les applications Web de type Java sont développées et déployées depuis la généralisation de Servlets en 97. Les premières versions de ces applications construisaient HTML à l’intérieur du code Java, une sorte de retour aux bons vieux jours de l’imbrication des dessins d’écran en RPG II.

En 1998, les Java Server Pages (JSP) venaient dresser une séparation entre la logique de gestion et l’interface utilisateur. Les développeurs adoptaient le modèle Model-View- Controller (MVC) lorsqu’ils créaient leurs propres frameworks MVC.

Lire l'article

Jalix : une expertise virtualisation de longue date

JALIX est une société spécialisée en conseils et services en informatique et propose des offres de prestations pour la création et la gestion des systèmes d’informations des PME, des offres ERP dédiées aux PME et une mise à disposition d’expertises techniques.

JALIX propose une offre de services qui couvre tout le système d’information dans le but d’accompagner les PME / PMI et de leur offrir des conseils qui ne sont pas uniquement techniques. La société a aussi su adapter aux PME des solutions historiquement réservées aux grands comptes, comme la virtualisation.

Lire l'article

Arkeia Network Backup 8.2 pour la sauvegarde en toute sécurité des environnements virtuels

La sécurité, cheval de bataille d’Arkeia, voit l’arrivée de la nouvelle solution de l’éditeur débarquer : nouveaux agents pour la sauvegarde et la restauration des environnements virtuels Microsoft et VMWare, ainsi que pour les applications Exchange, Sharepoint, SQL Server.

Les principaux changements qui apparaissent dans la version 8.2 de Network Backup :

Lire l'article

Stonesoft et Avtis : virtualisation et sécurité

Stonesoft, fournisseur de solutions de sécurité réseau intégrées annonce la création d’un nouveau partenariat avec la société Avtis.

L’intégrateur français, né en 2008, spécialisé dans la virtualisation, le stockage et la sécurité des environnements virtuels, assurera désormais l’installation et la maintenance des solutions Stonesoft auprès de l’ensemble de ses clients. Déjà partenaire de NetApp et VMware, ce dernier a souhaité se rapprocher du leader en matière de sécurité virtuelle.

Lire l'articleLes plus consultés sur iTPro.fr

- Les risques liés à l’essor fulgurant de l’IA générative

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric