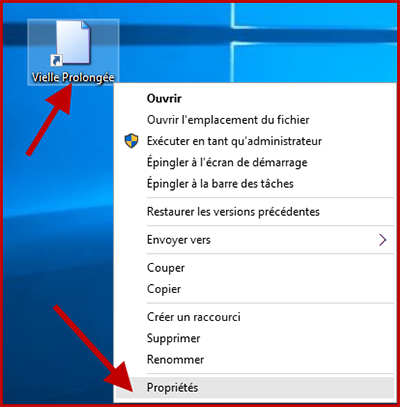

Etape 1 : Configurer le profil Terminator L2TP pour i5/OS

Pour configurer i5/OS en tant que serveur et pour permettre aux clients distants de s’y connecter, vous devez établir i5/OS avec un profil d’écoute (terminator) L2TP pour accepter les connexions entrantes en provenance de ces clients. Pour configurer un profil terminator L2TP pour i5/OS, procédez ainsi :

Solutions de détection du changement et de supervision des utilisateurs

Pour aider les entreprises à mieux protéger leurs systèmes critiques, fichiers et données, NetIQ Corporation lance la gamme NetIQ® Change Guardian™. Précédemment intégrés à la plate-forme NetIQ Security Manager™, les produits NetIQ Change Guardian sont désormais disponibles dans le monde entier en tant qu’offre autonome. Grâce à leurs fonctionnalités avancées

Lire l'article

Aux frontières de l’innovation

A moins que vous soyez un fidèle des hôtels Sheraton aux Etats-Unis, vous ne risquez pas de croiser une table Surface tous les jours. Hormis son prix (plus de 10.000 $ l’unité) – qui la classe immédiatement dans les produits de luxe – elle reste une technologie quasiment vierge de

Lire l'article

6ème rapport de Microsoft sur la sécurité informatique

Microsoft a révélé les résultats de son enquête annuelle portant sur l’état de la sécurité informatique. Pour sa 6ème édition, le Security Intelligence Report (SIR) porte sur la période du deuxième semestre 2008 (de juillet à décembre 2008). Il est composé d’informations en provenance de plusieurs centaines de millions

Lire l'article

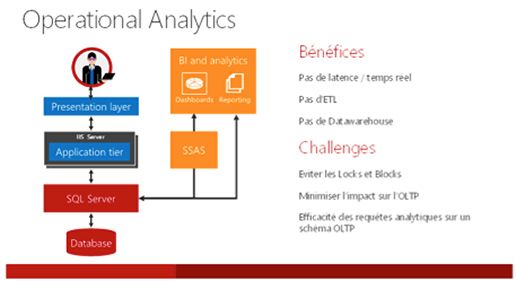

Historisation en mode ligne

Il convient de créer une table d'historisation pour chaque table dont on veut suivre les données. Chaque table d'historisation contient exactement les mêmes définitions de colonnes que la table dont on suit les évolutions de données et peut contenir en sus, les colonnes suivantes : voir tableau 1.

Savoir quand s’arrêter

Il faut savoir quand arrêter le test, particulièrement dans une organisation peu mature. En effet, les organisations matures construisent de bonnes données empiriques. Elles connaissent leur taux de défauts par point de fonction ou, plus généralement, par KLOC (milliers de lignes de code exécutable). Si le taux de défauts attendu

Lire l'article

Mise en place en utilisant l’authentification par clé prépartagée

Ce scénario de planification utilise une clé prépartagée courante pour l’authentification IPsec et des ID/mots de passe utilisateur uniques pour l’authentification L2TP. i5/OS se comportera comme un répondeur VPN (serveur) et permettra aux clients distants de se connecter à lui via Internet. Les PC sous Windows Vista initieront la connexion

Lire l'article

Microsoft Online Services disponibles pour l’ensemble des clients français

Microsoft annonce la commercialisation à l’échelle mondiale de Microsoft Online Services, ensemble de services destiné aux entreprises quelles que soient leurs tailles. Les entreprises situées dans 19 pays dont la France peuvent acquérir la suite ou ses composants incluant Exchange Online, SharePoint Online, Office Communications Online et Live Meeting. De

Lire l'article

Sortie de la Bêta d’Exchange Server 2010

Microsoft vient d’annoncer la sortie de la première bêta publique d’Exchange Server 2010. La solution est désormais disponible à cette adresse.

Au cours d’une conférence de presse en ligne, le directeur de la ligne de produits Office de Microsoft France, Jean-Christophe Pitié a aussi fourni

L’investissement des PME en 2009

Microsoft a révélé sa première étude portant sur l’investissement des PME pour l’année 2009. L’enquête a été menée auprès de 600 spécialistes PME de Microsoft issus de 5 pays différents. Il s’agit de revendeurs certifiés par la firme de Redmond et spécialisés dans les problématiques des petites et moyennes entreprises.

Lire l'article

La base exemple

La base exemple qui nous servira de fil rouge pour étudier ces différents mécanismes d'historisation est la suivante, voir figure 1 et listing 1 : Pour ce qui est des données historisées, nous avons décidé pour illustrer les différents concepts de créer trois bases de données : DB_HST_ LIGNE, DB_HST_COL,

Lire l'article

Exécuter le plan

Il nous faut maintenant planifier l’exécution et exécuter le plan. Pour cela, je recommande quelques documents formels. Notre plan de test système établit les règles de base pour la phase de test et fournit des éléments tels que l’étendue, les plannings, les ressources, les éléments à tester, la gestion de

Lire l'article

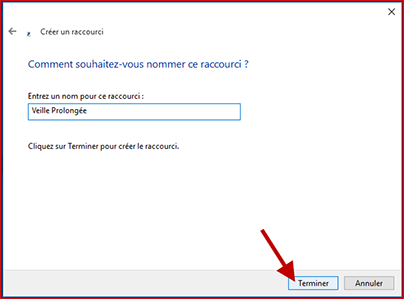

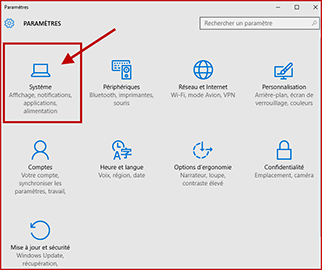

4. Partie Mises à jour – part 3

Une fonction très pratique également est l'Etat de déploiement. Cette fonctionnalité-là permet de générer très rapidement un léger rapport graphique indiquant le niveau de déploiement de la MAJ sur les différents ordinateurs clients. Ceci permet donc de contrôler son application sur votre parc informatique.

Il est également

Axoa ouvre son département dédié SharePoint

Pour répondre à un besoin des entreprises en matière d’organisation de leurs systèmes d’informations, et dans le cadre d’une diversification stratégique, Axoa ouvre un département dédié « SharePoint » au sein de sa société. Axoa a pris fortement position sur ce marché, en choisissant de s’appuyer sur la plateforme dédiée

Lire l'article

Du nouveau pour Windows Embedded

Selon Kevin Dallas, directeur général de la division Windows Embedded Business de Microsoft. « L’association de la plateforme Sofware-plus-Services sous la bannière ‘Windows Embedded’ va permettre aux OEM et aux partenaires présents dans le domaine de l’embarqué de générer de nouveaux leviers de croissance ». D’après Pierre Chauchois, responsable

Lire l'article

Les DSI revoient leurs priorités dans la crise

Le cabinet de consulting Resources Global Professionals, vient de sortir une étude portant sur l’impact de la crise dans les priorités des DSI. Conduite à la fin de l’année 2008, sur un échantillon de 90 entreprises de 500 à 7500 employés et plus, l’enquête révèle que 37 % des directions

Lire l'article

Le début de crise pour les TPE

Le 3SCI, syndicat professionnel des petites entreprises du secteur IT a sorti une étude sur la conjoncture actuelle vue par ses adhérents. L’enquête a été envoyée aux 350 membres inscrits, au tout début de la crise, en novembre 2008. L’entreprise type qui a répondu est généralement une TPE d’une dizaine

Lire l'article

Etablir des critères d’exécution de cas de test

Après avoir défini quelques-uns des niveaux de test, intéressons- nous à une contrainte qui nous est souvent imposée à ce stade du cycle de vie du projet : le temps. Si nous travaillons dans un petit site, pourrons-nous établir une estimation réaliste pour la phase de test système ?

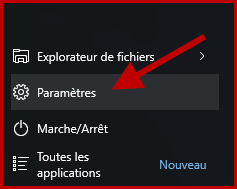

4. Partie Mises à jour – part 2

Vient ensuite la configuration de l'option d'approbation automatique. Ceci permet qu'une fois les mises à jour synchronisées avec Microsoft Update, elles sont directement prêtes à être installées chez les ordinateurs clients. Aucune intervention de validation ne vous sera donc nécessaire. Cette option est recommandée pour être certain de maintenir à

Lire l'article

Brocade devient partenaire HP Virtual Connect

Brocade annonce qu’il devient partenaire constructeur et marketing pour le module Virtual Connect 24 Ports Fibre Channel (FC) 8 Gbps de HP. Le module Virtual Connect procurera aux data centers une connectivité SAN avec la nouvelle infrastructure HP BladeSystem Matrix. Cette plate-forme pré-intégrée crée des groupes de serveurs, de stockage,

Lire l'articleLes plus consultés sur iTPro.fr

- De l’incertitude à l’optimisme : une nouvelle ère de croissance grâce à la technologie

- L’IA agentique aux mains des cyberattaquants : faire face au nouveau paysage des menaces

- IA Act, qu’est-ce qui change après le 2 août ?

- L’IA et le Web ouvert : entre prédation et cohabitation, l’heure du choix

- Souveraineté numérique : après les mots, place aux actes