Actualités Windows 27

La nouvelle a déjà fait le tour du globe. Depuis le 30 juin, Microsoft a mis fin à la commercialisation de Windows XP. L’OS qui équipe quasiment 80 % des PC de la planète ne sera plus vendu en boîte ni préinstallé dans les ordinateurs des grandes marques (Intel, Acer, HP…). Cette agonie va cependant […]

Lire l'article

Le DUG aux TechDays 2008

Le DUG a annoncé sa présence au salon des Microsoft TechDays 2008

Lire l'article

Profils de conception Ajax

Jesse James Garrett aurait-il pressenti la place que prendrait Ajax (Asynchronous JavaScript and XML) juste deux ans après avoir forgé cet acronyme? Quand il a écrit « Ajax : de mettre à jour, de manière progressive et asynchrone, des portions d’une page Web, sans perturber les interactions normales d’un utilisateur qui navigue, frappe, pointe et clique. Cela a conduit à une interface utilisateur plus interactive. Désormais, ces techniques sont incorporées dans des kits et des composantes UI hautement interactifs, riches, robustes, déployés sur des serveurs mais qui se comportent comme des applications sur postes de travail classiques. Ajax n’a plus rien à voir avec la banale interface navigateur page par page.

Il a gagné sa place dans les applications Web, mais quels traits prendra-t-il demain et jusqu’où ira-t-il ? En réalité, l’avenir d’Ajax dépendra de nombreux modèles de conception, packages et macros, qui visent à simplifier son coding. Pour comprendre où va Ajax, il faut bien comprendre comment ces aides au coding, appelées collectivement profils de conception, tirent parti du développement Ajax. Pour décrire les profils de conception, j’ai emprunté à des applications Ajax opérationnelles (par exemple le client e-mail Yahoo) pour construire un modèle d’applications d’interrogation et de maintenance de base de données articulé autour du System i.

Vous pouvez voir comment ces profils collaborent dans un exemple de programme de maintenance de base de données. En voyant comment les profils de conception Ajax fonctionnent réellement, vous pourrez faire de meilleurs choix pour vos propres applications, et même créer vos propres profils de conception. Avant d’entrer dans le détail des profils de conception, voyons comment différencier les profils et modèles de conception.

10 clés pour le scripting shell de commandes

Les scripts shell sont des fichiers en texte clair qu’un shell de commandes interprète comme une suite de commandes à exécuter dans l’ordre. Ils ont une longue histoire : le shell Command.com dans MS-DOS a permis le scripting shell Cmd.exe a encore toute sa place dans la panoplie du professionnel informatique. Ainsi, un simple script shell avec une commande For peut transformer une commande qui travaille avec seulement un ordinateur ou un nom d’utilisateur à la fois sur la ligne de commande, en une commande capable de balayer le fichier texte et de s’exécuter pour chaque ligne du fichier. Comme les scripts shell sont des fichiers en texte clair qui contiennent une suite de commandes, ils sont faciles à créer, à modifier et à comprendre. Mais cette simplicité peut avoir son revers.

En effet, un script shell écrit à la va-vite peut faire des ravages. J’en ai vu faire des suppositions incorrectes à propos de l’OS ou de l’environnement sous-jacent qui, au mieux, les empêchent de fonctionner correctement, ou au pire, sèment le chaos dans un système parfaitement confiant. C’est pour vous éviter de tels pièges que j’ai écrit les 10 conseils clés suivants, pour créer des scripts plus robustes donnant satisfaction dans divers environnements.

Le GUE vous invite à son 19ème briefing

Windows Mobile 6.1 comme le HTC Diamond Touch et Touch Pro, ainsi que la disponibilité de l’iPhone 2.0 seront évoqué. La session permettra aussi de redécouvrir l’offre complète de Microsoft dans ce domaine, qui va de plateforme de la messagerie à l’intégration des périphériques mobiles dans la stratégie de l’entreprise.

En deuxième partie, le briefing portera sur deux solutions intégrées à la plateforme Exchange. Celle de Netsize qui vous permet de gérer les flux SMS/MMS au sein de votre organisation en maîtrisant le coût du service. Le logiciel de Coveo vous permet quant à lui, d’indexer des contenus composites ou bien, d’avoir accès aux informations de votre entreprise deouis votre Smartphone ou votre PC. Plus d’informations et inscriptions sur http://msexchange.fr/.

Personnalisation de l’affichage dans Active Directory

Dès sa conceptionActive Directory est une base de données constituée d’attributs et de classes. Une classe est un regroupement d’attributs constituant un objet. Le schéma, qui est le squelette de la base de données Active Directory, n’est pas figé, celui-ci peut être facilement étendu. Cependant, beaucoup d’administrateurs se demandent comment afficher un attribut qui aurait été ajouté au schéma Active Directory. Voici comment personnaliser cet affichage.

Lire l'article

Devenez incolable sur Windows Server 2008

Le GUWISE vous propose de devenir incollable sur le nouveau Windows Server 2008, à travers le site Technet. Au programme : Webcast, présentations, et téléchargements de la « Release Candidate ».

actu IT Pro Magazine sem 23

Microsoft a lancé la semaine dernière, la Bêta en langue française d’Software as a Service » permet aux détenteurs d’une Windows Live ID de stocker et de partager tous leurs documents Word, Excel ou Power Point. « C’est la véritable prolongation d’Office sur la Web » a déclaré Philippe Blondet, chef de produit OLW, chez […]

Lire l'article

Analyser les problèmes de communication

Dans cet article, vous apprendrez à utiliser l’outil Communications Trace Analyzer pour analyser la sortie produite par les commandes i5/OS Communication Trace et i5/OS Trace Connection. Communications Trace Analyzer analyse un plug-in iSeries Navigator. Il scrute la sortie de trace de communications i5/OS en utilisant des modèles prédéfinis écrits en Agent Building and Learning Environment (ABLE – un langage à base de règles) pour découvrir des anomalies dans la trace. L’outil est capable de détecter beaucoup de problèmes bien connus et bien définis, dont j’explique certains en détail à la fin de l’article.

Lire l'article

Guide pour traiter les erreurs de SQL imbriqué

Dès lors que SQL se généralise dans les applications de production, il importe de bien vérifier et traiter les erreurs des instructions SQL imbriquées. Quand vous codez des instructions SQL imbriquées dans un langage évolué, tel que ILE RPG ou ILE Cobol, vous devez toujours vérifier la bonne fin de chaque instruction SQL exécutable, puis traiter comme il se doit les éventuelles conditions inattendues. Cet article fournit quelques conseils, techniques et profils de coding qui facilitent considérablement cette tâche.

En matière de programmation SQL imbriquée, il faut observer une règle simple : vérifier la valeur SQL state aussitôt après chaque instruction SQL exécutable du programme. Quand le SQL runtime revient à votre programme après avoir tenté d’exécuter une instruction SQL, le runtime définit une variable de programme nommée SQLState pour la valeur SQL state. (Les instructions déclaratives imbriquées, telles que Declare Cursor, et les directives de précompilateur, telles que Set Option, ne sont pas exécutées par le SQL runtime, et donc elles ne contribuent jamais à définir SQL state.)

SQL state est un code de cinq caractères présentant la structure suivante : XXYYY, où

• XX désigne la classe

• YYY désigne la sous-classe

Les significations des valeurs classe sont les suivantes :

• 00 – instruction correctement exécutée sans condition

• 01 – instruction correctement exécutée avec avertissement

• 02 – l’instruction n’a traité aucune donnée

• 03 à ZZ – l’instruction a échoué à cause d’une erreur

A propos de ces classes, on peut noter plusieurs choses. La classe « 00 » ne contient que la valeur SQL state « 00000 », donc on peut tester la chaîne entière plutôt que la seule classe.

Pour plusieurs des valeurs SQL state dans la classe « 01 », divers avertissements et erreurs column-level peuvent être indiqués par une valeur positive dans la variable d’indicateur null associée à une variable hôte. Les erreurs column-level potentielles incluent la troncature de chaîne et de date heure, les erreurs arithmétiques, les erreurs de conversion de caractères et les erreurs de mapping de données. Le sujet « References to host variable » du manuel SQL Reference fournit une description complète des paramètres de variables indicateurs. S’agissant de conditions spécifiques aux colonnes, il faut coder les tests pour qu’ils conviennent à l’application en plus de la vérification d’erreurs au niveau instruction montrée dans cet article.

La classe « 02 » inclut le SQL state « 02000 », lequel indique généralement que (1) aucune ligne n’a été renvoyée sur une opération d’entrée, (2) aucune ligne n’a été ajoutée par une opération Insert qui utilise un subselect pour spécifier de nouvelles lignes, ou (3) aucune ligne n’a satisfait à la condition de recherche d’une instruction Update ou Delete. Que l’une de ces conditions soit une erreur ou une condition escomptée, dépend de l’application ; c’est un aspect que votre code de vérification d’erreurs devrait prendre en considération.

La figure 1 fournit une liste complète des valeurs de classe. Le dernier manuel V5 SQL Messages and Codes fournit une liste complète des valeurs SQL state. Ces valeurs se veulent homogènes dans toute la famille IBM DB2 et sont fondées sur le standard SQL 1999. Pour plus d’informations à ce sujet, voir l’encadré « Où trouver des valeurs SqlState et SqlCode ».

| Contenu complémentaire : --> Lire l'article

Périmètre de sécuritéVoilà encore quelques années, une composante du périmètre de sécurité, lequel n’est qu’un élément de la sécurité. Voici les points importants d’un périmètre de sécurité, et une checklist, utiles pour planifier ledit périmètre dans un environnement moderne, de plus en plus connecté. Lire l'article

Connexion sécurisé intersitesL’un des blogs d’ISAServer (celui de Thierry Nyembo) évoque les problèmes d’incompatibilité lors de la mise en place d’une connexion sécurisé intersites. Lire l'article

IE8 et l’interopérabilité de MicrosoftAprès son annonce des principes d’interopérabilité du 21 février dernier, Microsoft a fait savoir aux communautés qu’il travaillait à la mise à disposition d’une nouvelle version d’Internet Explorer 8. D’après cette annonce, IE8 « autorisera une restitution par défaut des contenus de sites web dans leurs formes les plus compatibles aux standards ». Lire l'article

Quoi de neuf dans WDSc for iSeries V7.0Voilà près d’un an qu’est apparu RPG, Cobol, CL et DDS. Par conséquent, je me concentrerai sur les nouvelles fonctions de RSE (Remote System Explorer) et j’aborderai brièvement les nouvelles fonctions de développement Web, WebFacing, HATS (Host Access Transformation Services) et Java. Lire l'article

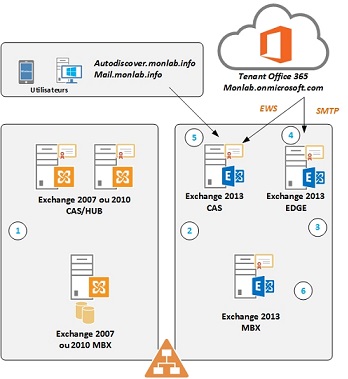

Webcast consacré à la migration sur Exchange 2007Le GU-CU vous propose d’assister à un webcast le jeudi 20 mars. Cette réunion web sera animée par le MVP Laurent Teruin qui reviendra sur la migration d'Exchange Server 2000 à Exchange Server 2007. Plus d’informations sur cette page Lire l'article

Développer des composants WebParts 2.0 compatibles Asp.Net 2.0 et MOSS 2007Les différences de concept entre l SharePoint v2 (WSS v2 et SPS 2003) et SharePoint v3 (WSS v3 et MOSS 2007). Les changements notables sont : Les plus consultés sur iTPro.fr

Articles les + lus

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces À la une de la chaîne Tech

X

|