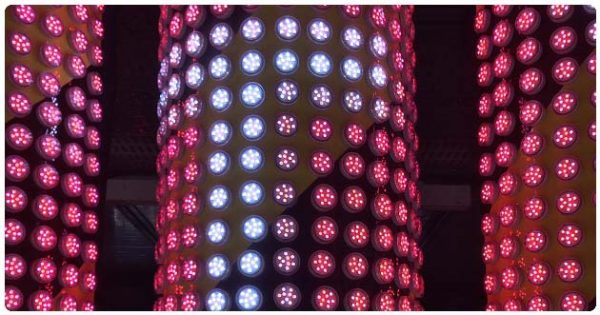

Ils sont des milliards.

CA sécurise l’internet des objets avec Layer7

Les objets connectés vont envahir nos vies et mettre à l’épreuve bon nombre de systèmes d’information. Pour mieux cerner les risques associés à l’Internet des Objets, nous sommes allés à la rencontre de Nicolas Massé, Consultant Avant-Ventes chez CA Technologies.

Ce dernier distingue deux types de risques. « Il y a les risques pour la société qui va recueillir les flux en provenance de ces objets connectés, explique-t-il. Elles doivent être en mesure de contrôler les accès, de sécuriser les flux et de s’assurer que les ressources exposées sont les bonnes ».

De l’autre côté, les consommateurs sont, eux aussi, exposés à de nouveaux risques. « Les objets sont partout dans nos vies et contrôlent des biens physiques comme la voiture ou le système de chauffage de la maison. Il va être important d’assurer la sécurité des biens et des personnes ».

Pour cela, CA mise sur ses technologies de sécurisation des API, acquises via le rachat de Layer7 réalisé en avril 2013, et sur des outils d’authentification forte comme AuthMinder.

Téléchargez cette ressource

Rapport Forrester sur les solutions de sécurité des charges de travail cloud (CWS)

Dans cette évaluation, basée sur 21 critères, Forrester Consulting étudie, analyse et note les fournisseurs de solutions de sécurité des charges de travail cloud (CWS). Ce rapport détaille le positionnement de chacun de ces fournisseurs pour aider les professionnels de la sécurité et de la gestion des risques (S&R) à adopter les solutions adaptées à leurs besoins.

Les articles les plus consultés

- L’Indice d’Agilité Digitale : un critère pour défier le choc sanitaire

- Transformation digitale, 8 tendances à retenir

- Les 3 fondamentaux pour réussir son projet d’automatisation intelligente

- Les services cognitifs : un élément essentiel pour la gestion intelligente des contenus d’entreprise

- L’impact positif de l’Intelligence Artificielle dans l’environnement de travail

Les plus consultés sur iTPro.fr

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?

Sur le même sujet

Les entreprises européennes championnes de l’IA

L’Indice d’Agilité Digitale : un critère pour défier le choc sanitaire

MOOC : Propulser les femmes dans le numérique !

L’expérience client : une feuille de route 2021 en 5 axes

Le rôle de la 5G dans la croissance et relance économique