Nouveautés Windows Server 2012 R2, System Center 2012 R2, Visual Studio 2013

Les incontournables Microsoft TechDays seront de retour les 11, 12 et 13 février 2014 pour une huitième édition qui promet d’être particulièrement riche.

Lire l'article

La DSI : Un promoteur du régime Dukan pour son entreprise

Qui n’a jamais vu un groupe de personnes, dans les mêmes locaux, s’envoyer des messages et des réponses à des messages sans fin de type « Voir mes commentaires en vert », « Voir mes réponses en rouge », « Voir mes remarques à tes réponses en bleu ».

Lire l'article

CA étend le stockage du System z vers le cloud Amazon

CA Technologies lance une nouvelle offre de stockage à destination des utilisateurs System z.

Lire l'article

Les Unit Testing

« En programmation informatique, le test unitaire est un procédé permettant de s'assurer du fonctionnement correct d'une partie déterminée d'un logiciel ou d'une portion d'un programme (appelée « unité » ou « module »).

Lire l'article

Améliorer la qualité des programmes avec les « Unit Testing»

Comment automatiser les tests applicatifs des « programmes externes » ? En s’inspirant des « unit testing» des langages orientés objets. Je vais essayer d’exposer le plus précisément possible la démarche et les avantages que j’ai tirés de cette méthode.

Lire l'article

Nouvelles extensions de domaines : comment protéger votre identité sur le Web

D’ici à la fin de l’année 2013, le paysage numérique va vivre une véritable révolution.

Lire l'article

IT Pro Magazine – Collaboration : Entre simplicité d’usage et efficacité des échanges

Découvrez le sommaire du dernier numéro d'IT Pro Magazine.

Lire l'article

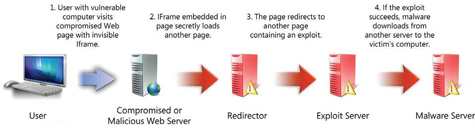

Solutions contre le « Drive By Download »

Nous avons vu que ces attaques sont assez redoutables. Rapides, efficaces, transparentes et surtout complètement inattendues car pouvant se produire sur des sites totalement légitimes mais mal sécurisés.

Lire l'article

Attaques de type « Drive By Download »

Comment se protéger d'un des risques les plus couramment rencontrés lors de la navigation sur Internet : les attaques de type « Drive By Download » ?

Lire l'article

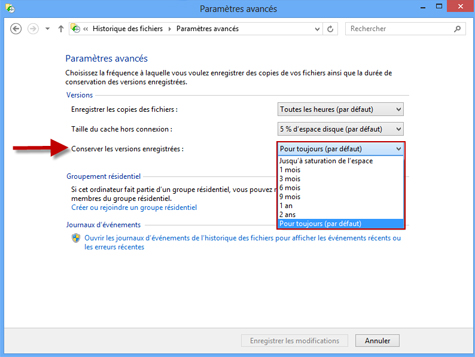

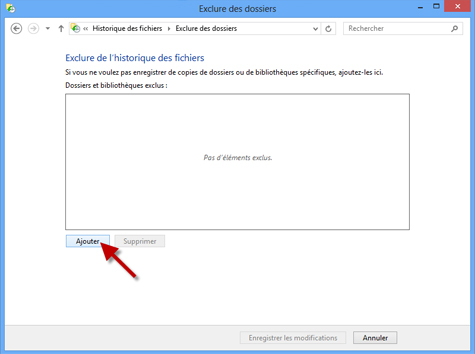

Comment activer l’Historique des fichiers ?

A partir de la page d’accueil Windows 8, tapez historique des fichiers.

Lire l'article

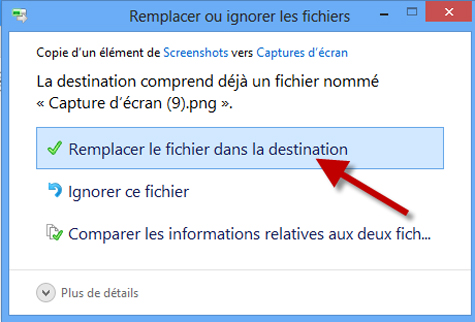

Tuto Windows 8 : Restaurer vos fichiers accidentellement modifiés ou supprimés

L’historique des fichiers enregistre des copies de vos fichiers, vous pouvez les récupérer s’ils sont perdus ou endommagés.

Lire l'article

Les millions de dollars de la cybercriminalité

Entretien avec Frank Mong, Vice-président HP Sécurité.

Lire l'article

Maîtriser les coûts des données mobiles

À l’heure actuelle, 68 % des responsables informatiques considèrent que leurs coûts de mobilité vont augmenter au cours des 12 prochains mois du fait de la hausse du nombre d’utilisateurs mobiles et de l’utilisation croissante de plusieurs appareils par employé.

Lire l'article

Lync 2010 : Les 5 conseils de développement

Les différents SDK permettent aux développeurs de concevoir des solutions complètes, capables de répondre à des besoins très spécifiques.

Lire l'article

Logiciel Libre : Les SSLL deviennent les ENL

En avril dernier, le Syntec Numérique décidait de renommer les SSII (Sociétés de Services et d’Ingénierie informatique) en ESN (Entreprise de Services du Numérique).

Lire l'article

Application Administration : version GUI de WRKCFNUSG

Navigator donne accès à l'outil Application Administration.

Lire l'article

Comment travailler avec Function Usage ?

IBM tient un registre des fonctions qui fournissent des options de configuration cachées via Function Usage.

Lire l'article

Les configurations cachées pour la sécurité et l’administration de l’IBM i

Personnalisez l'accès aux fonctions sensibles et aux opérations système.

Lire l'articleLes plus consultés sur iTPro.fr

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer