IBMi : Paramètres de sécurités globaux

Récapitulons : nous avons une architecture sous-jacente conçue avec un souci de sécurité permanent, dans laquelle les choses sont ce qu'elles sont et ne sauraient obéir à des instructions qui leur sont étrangères ou à des programmes non autorisés pour elles.

Lire l'article

Sécurité de l’IBM i – Les briques de base

Comprendre et apprécier le dispositif de sécurité de l’i.

Lire l'article

Outlook Web App 2013 en mode déconnecté, les premiers retours

Présente depuis longtemps dans Google Gmail, c’est une fonction qui était très attendue pour Outlook Web Access.

Lire l'article

Que se passe-t-il lorsqu’OWA passe en mode hors connexion ?

Si la connexion réseau échoue ou est désactivée pendant qu’Outlook Web App 2013 est en cours d’utilisation, les utilisateurs peuvent continuer à travailler normalement.

Lire l'article

Les points de sécurité non-PCI à prendre en compte

Les power users (utilisateurs puissants ou importants) peuvent poser un problème de conformité à PCI DSS. Par définition, un power user est un profil utilisateur qui a l'accès complet all-object (tous objets), sans entrave, au système.

Lire l'article

PCI DSS dans le détail

A l'origine du standard PCI DSS on trouve un consortium d'organismes de cartes de crédit : American Express, Discover Card, JCB International (un important émetteur de cartes de crédit non-U.S. présent dans plus de 15 pays, fondé en 1961 sous le nom de Japan Credit Bureau), MasterCard, et Visa.

Lire l'article

Les différents facteurs du processus de cryptage

Lors de la mise en place d'un processus de cryptage sur un système d'information existant, comme ERP, de nombreux facteurs doivent être pris en compte. Je les énumère ci-après.

Lire l'article

Comprendre les algorithmes de cryptage

Les algorithmes de cryptage sont les étapes d'une procédure qui transforme du texte clair en texte chiffré.

Lire l'article

Qu’est-ce que le cryptage des données ?

Sous sa forme la plus simple, le cryptage des données consiste à convertir les données d'une information lisible (texte en clair ou texte ordinaire) en des chaînes inintelligibles (texte chiffré) au moyen d'une valeur dite clé de cryptage.

Lire l'article

Cryptage des données et technologie PCI

Comprendre l'essentiel des algorithmes de cryptage et des protocoles.

Lire l'article

Annecy accueille le premier European Power Summit

La communauté européenne des utilisateurs de systèmes IBM (Common) fêtait l’année dernière ses 50 ans.

Lire l'article

Les deux étapes d’un projet de gestion des identités

FIM va donc être au cœur de l’infrastructure de l’entreprise, qu’elle soit interne ou sur le Cloud.

Lire l'article

Bonnes pratiques d’un projet de gestion des identités :

Comment automatiser les tâches d’administration, sur la base de règles de gestion, que ce soit pour libérer du temps aux équipes informatiques, sécuriser l’infrastructure, ou fiabiliser les process et la sécurité ?

Lire l'article

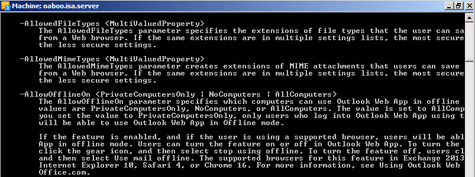

Contrôle de l’utilisation du mode déconnecté par l’entreprise

Par défaut, et si l’administrateur ne fait aucun paramétrage particulier.

Lire l'article

Les fonctions actives en mode déconnecté

Les commandes restant actives lorsque vous êtes en mode déconnecté sont les suivantes.

Lire l'article

Architecture SCCM 2012

Une des notions essentielles dans Configuration Manager est celle de site.

Lire l'article

La protection d’accès réseau

La Protection d’Accès au réseau ou Quarantaine, repose à la fois sur les composants ConfigMgr et sur Windows Server 2008 (NHS).

Lire l'article

L’inventaire avec SCCM 2012

Le module d’inventaire permet de récupérer, sur les postes clients, les informations relatives à leur configuration matérielle et l’ensemble des logiciels installés.

Lire l'article

System Center Configuration Manager 2012 :

Cet article présente une vue d’ensemble des fonctionnalités et de l’architecture de SCCM dans sa version 2012.

Lire l'article

Les plus consultés sur iTPro.fr

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA

- Les entreprises européennes face aux défis socio-économiques et technologiques

- DevOps et cloud hybride : la solution pour des applications plus performantes