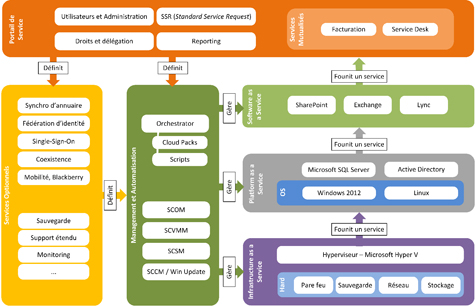

De l'infrastructure (IaaS) et plateformes (PaaS) jusqu’aux services (SaaS & portail de services).

Comment construire un Cloud privé sur la base de technologies Microsoft

Le Cloud, aujourd’hui, fait beaucoup parler de lui. Il est à notre sens une étape supplémentaire vers l’infogérance, où acteurs traditionnels et nouveaux acteurs se disputent les parts de marché. Comment en sommes-nous arrivés là ?

Deux axes principaux confortent les DSI et fournisseurs de service dans leurs intérêts pour le Cloud :

Tout d’abord la volonté pour les uns de payer à l’utilisation/usage plutôt que de réinvestir tous les trois ou quatre ans, ce qui se traduit pour les fournisseurs en une rente sur le long terme

Ensuite, les grands groupes ayant accepté d’utiliser des systèmes plus standardisés, il est devenu possible de réutiliser des architectures définies et éprouvées et d’automatiser leur déploiement. Les coûts de possession et de maintenance s’en trouvent donc réduits. C’est sur ce second point que se focalisera l’article.

Avant toute chose, qu’est-ce qu’un Cloud ? De nombreuses définitions existent, nous préférons donner un exemple : le Cloud pourrait être comparé aux vélos en libre-service. Une société a fait des investissements pour laisser des vélos à libre disposition des usagers, qui peuvent, en fonction de leurs besoins, soit prendre un abonnement à l’heure, soit à l’année. Les usagers n’ont ni investissement, ni d’entretien, ni stationnement à gérer. Un Cloud privé par analogie correspondrait au même service mais accessible uniquement à un groupe d’utilisateurs défini.

Architecture globale

Un Cloud ne peut être viable que si un certain nombre de briques sont mises en place et connectées logiquement. Ces briques, qui se doivent d’être les plus standardisées et mutualisées possibles pour rentabiliser l’investissement nécessaire, fonctionnent en cycle fermé, chacune pouvant soit définir, gérer ou fournir un service aux suivantes, jusqu’aux utilisateurs finaux à travers un portail de services

Téléchargez cette ressource

État des lieux de la sécurité cloud-native

L’État des lieux de la sécurité cloud-native vous offre une analyse complète des problématiques, des tendances et des priorités qui sous-tendent les pratiques de sécurité cloud-native dans le monde entier. Une lecture indispensable pour renforcer votre stratégie de sécurité dans le cloud. Une mine d’infos exclusives pour élaborer votre stratégie de sécurité cloud-native.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?

- Gestion du cycle de vie des outils de cyberdéfense : un levier de performance pour les entreprises