Acteurs majeurs, tactiques, variantes émergentes, origine, manière de les arrêter, industries les plus ciblées … Tout est passé en revue.

Décryptage et Analyse des ransomwares

Entre les attaques « double extorsion » (chiffrement des données, exfiltration en amont, menace de les rendre publiques) et les attaques « triple extorsion » (ajout des attaques DDoS), l’intensification est réelle.

La double extorsion privilégiée

La tendance des attaques « double-extorsion » a explosé. Cette tactique est renforcée par des attaques DDoS synchronisées, surchargeant les sites Web des victimes et exerçant une pression supplémentaire sur les organisations pour qu’elles coopèrent. Selon Deepen Desai, CISO et VP de la recherche en sécurité chez Zscaler «Il est donc essentiel que les entreprises comprennent mieux le risque que représentent les ransomwares et prennent les précautions nécessaires pour éviter une attaque : toujours corriger les vulnérabilités, apprendre aux employés à repérer les emails suspects, sauvegarder régulièrement les données, mettre en œuvre une stratégie de prévention des pertes de données et utiliser une architecture Zero Trust pour minimiser la surface d’attaque, empêcher les mouvements latéraux… ».

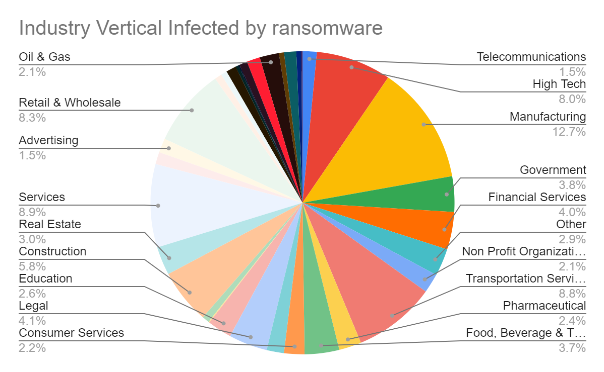

Les industries cibles

De nombreuses industries différentes ont été ciblées au cours des deux dernières années par des attaques de ransomware procédant à une double extorsion.

Voici les 5 industries les plus ciblées :

– Industrie manufacturière (12,7 %)

– Services (8,9 %)

– Transports (8,8 %)

– Commerce de détail et de gros (8,3 %)

– Technologie (8 %)

Téléchargez cette ressource

Créer des agents dans Microsoft 365 Copilot

Insight vous guide dans l’utilisation de la nouvelle expérience de création d’agents dans Microsoft Copilot Studio, disponible dans Copilot Chat. Découvrez les étapes clés pour concevoir, configurer et déployer ces nouveaux agents et injecter la puissance de l’IA directement dans le flux de travail.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

Articles les + lus

L’IA agentique, nouveau pilier de la résilience numérique des RSSI

Pilotage de la DSI : lucidité, exigences et engagement

Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Souveraineté numérique : réinvestir les fondations pour sortir de la dépendance à Microsoft

L’identité numérique : clé de voûte de la résilience et de la performance en 2026

À la une de la chaîne Enjeux IT

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

- Pilotage de la DSI : lucidité, exigences et engagement

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

- Souveraineté numérique : réinvestir les fondations pour sortir de la dépendance à Microsoft

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026