10 conseils pour protéger son compte sur un réseau social

Comment utiliser les réseaux sociaux en entreprise et en toute sécurité ?

Lire l'article

Évaluer la sécurité d’un projet Cloud et la gérer au quotidien

Aujourd’hui, la plupart des entreprises utilisent ou envisagent d'utiliser des services sur le Cloud.

Lire l'article

Attaques DoS et DDoS : vieux concepts en évolution

Avant même de penser à protéger son infrastructure contre les attaques de type DoS et DDoS, il est impératif de comprendre ce que sont ces attaques aujourd’hui, comment elles ont évolué ces 30 dernières années et quelle est la tendance actuelle.

Lire l'article

Convergence des infrastructures : risques et opportunités

Sur la dernière décennie, la virtualisation a contribué plus que toute autre technologie à la transformation des data centers.

Lire l'article

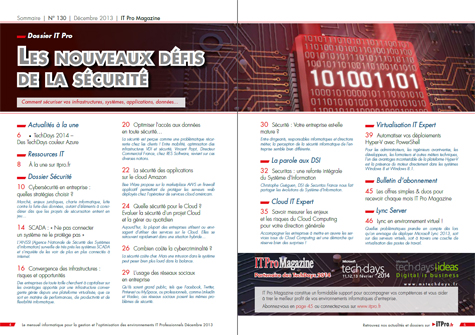

IT Pro Magazine, Sécurité des Infrastructures et données

Découvrez le sommaire du dernier numéro d'IT Pro Magazine.

Lire l'article

Infoblox : une appliance DNS qui se protège elle-même !

Les menaces DNS rôdent, qu’il s’agisse d’attaques DDoS, de cache poisoning, de détournement de DNS (tunneling)…

Lire l'article

BackBlaze sauvegarde en toute simplicité

« 90 % des gens ne sauvegardent pas leurs données ».

Lire l'article

Collaborateurs et DSI s’unissent autour de la gestion de contenu

Ces dernières années, le partage de contenu et le travail collaboratif via des services cloud sont devenus une seconde nature pour de nombreux professionnels.

Lire l'article

Nouvelles extensions de domaines : comment protéger votre identité sur le Web

D’ici à la fin de l’année 2013, le paysage numérique va vivre une véritable révolution.

Lire l'article

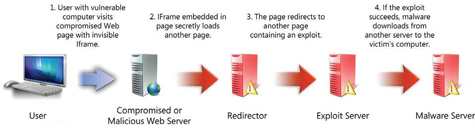

Attaques de type « Drive By Download »

Comment se protéger d'un des risques les plus couramment rencontrés lors de la navigation sur Internet : les attaques de type « Drive By Download » ?

Lire l'article

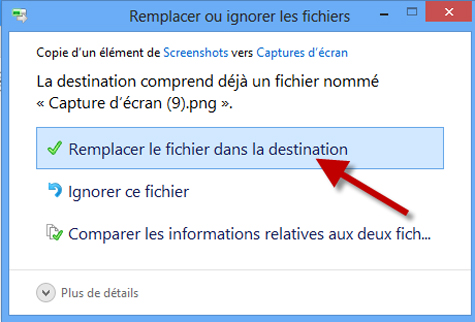

Tuto Windows 8 : Restaurer vos fichiers accidentellement modifiés ou supprimés

L’historique des fichiers enregistre des copies de vos fichiers, vous pouvez les récupérer s’ils sont perdus ou endommagés.

Lire l'article

Mega, Dark Mail Alliance, Perzo : Les nouvelles messageries sécurisées

L’affaire Prism et les révélations de l’ancien consultant de la NSA Edward Snowden semblent donner un nouvel élan aux services de messagerie.

Lire l'article

Les millions de dollars de la cybercriminalité

Entretien avec Frank Mong, Vice-président HP Sécurité.

Lire l'article

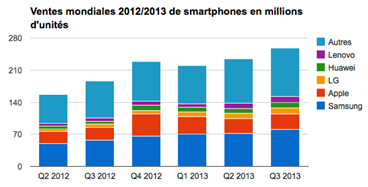

La culture BYOD dans l’entreprise

La hausse de popularité des appareils personnels, notamment des smartphones, marque indéniablement l’environnement professionnel.

Lire l'article

Varonis, c’est un non-sens que l’IT gère les droits d’accès

Entretien avec Norman Girard, Vice-Président Europe de Varonis.

Lire l'article

Citrix : « Les utilisateurs s’appuient sur du cloud sans le savoir »

Entretien avec Frédéric Dru, Directeur Commercial Mobilité chez Citrix.

Lire l'article

Powering the Cloud fête ses 10 ans

La dixième édition de l’événement Francfortois aura lieu les 29 et 30 octobre.

Lire l'article

Les configurations cachées pour la sécurité et l’administration de l’IBM i

Personnalisez l'accès aux fonctions sensibles et aux opérations système.

Lire l'article

Les plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

À la une de la chaîne Mobilité

- Le changement, moteur d’engagement au travail

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- E-mail : les tendances qui vont s’affirmer en 2026

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique