Microsoft Windows 10 : quoi de neuf ?

Microsoft a annoncé le 30 septembre dernier, la nouvelle mouture de son futur système d'exploitation Windows client.

Lire l'article

Shuttle, le premier PC fanless avec Broadwell d’Intel

Shuttle Inc. spécialisée dans le développement et la production de PC compact lance sa dernière création, le DS57U exploitant la plateforme Broadwell d’Intel.

Lire l'article

Corruption de données : un cas concret (partie 2)

La corruption de données est la hantise de tous les DBA. Elle peut être lourde de conséquences, et complexe à traiter.

Lire l'article

Bernard Ourghoulian, directeur technique et sécurité de Microsoft France « toute bonne chose a une fin »

La dernière journée de l’évènement Microsoft était centrée autour du futur de la firme américaine et plus particulièrement du Machine Learning.

Lire l'article

Microsoft au cœur de l’IT

Pour cette deuxième journée de la 9ème édition du rendez-vous des professionnels de l’IT, Microsoft a choisi de recentrer la journée sur les usages de l’utilisateur final.

Lire l'article

Microsoft Hyper-V, Tour d’horizon de la prochaine version

Avec l'arrivée début décembre de la version Technical Preview de Windows 10, Microsoft a mis à disposition par l'intermédiaire de son centre d'évaluation et de son portail MSDN, la version Server associée appelée simplement Windows Server Technical Preview pour le moment.

Lire l'article

Microsoft Première journée consacrée développeurs

Pour cette première journée, Microsoft a fait le choix de ne présenter que des éléments ou outils tournés vers le développement de nouvelles applications principalement pour le web.

Lire l'article

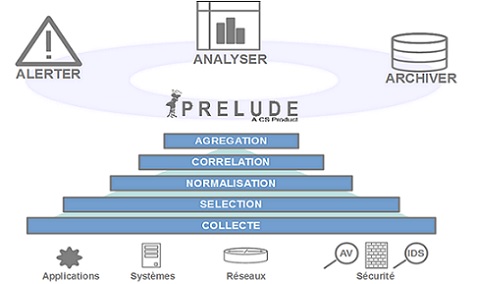

SOC, en route vers la Convergence

La trajectoire de convergence des SOCs conduit inéluctablement vers une interface unique et une interopérabilité des moyens de surveillance SSI.

Lire l'article

PRELUDE, collecte, normalise, trie, agrège, corrèle et affiche tous les événements de sécurité indépendamment des types d’équipements surveillés

Approfondissons l’exemple PRELUDE pour mieux comprendre en quoi la supervision et l’hypervision constituent un enjeu primordial pour la sécurité des entreprises.

Lire l'article

PRELUDE, solution de supervision et d’Hypervision opérationnelle de sécurité

Le Livre blanc évoqué plus haut souligne également l’importance du maintien d’une industrie nationale capable de produire en toute autonomie certains équipements de sécurité.

Lire l'article

Zero Touch : fin du déploiement manuel

Déployer un parc de PC « à la main », c’est la préhistoire…

Lire l'article

NetApp, Nouvelle baie de stockage 100% flash !

NetApp rend disponible le flash avec un rapport prix/performances salué par les résultats du banc d’essai SPC-1.

Lire l'article

Windows Server 2003, fin du support l’occasion de se poser les bonnes questions

Après Windows XP en 2014, c’est le tour de Windows Server 2003. En effet, le 14 juillet 2015 sera marqué, entre autres, par la fin du support de Windows Server 2003.

Lire l'article

Dell : le stockage tout-Flash revu

Dell se démarque de la concurrence avec de nouvelles configurations stockage flash disponibles à des prix très intéressants.

Lire l'article

IS Decisions « joue » avec les menaces internes

Les menaces évoluent rapidement, l’un des risques majeurs actuels pour le SI d’une entreprise réside au sein de ces nombreuses attaques souterraines venant de l’intérieur ...

Lire l'article

Les 4 grandes tendances du stockage d’entreprise pour 2015

L'informatique a-t-elle déjà connu une époque aussi palpitante ? C'est comme si le secteur avait appuyé sur la pédale d'accélération de l'innovation, et il ne semble pas près de freiner.

Lire l'article

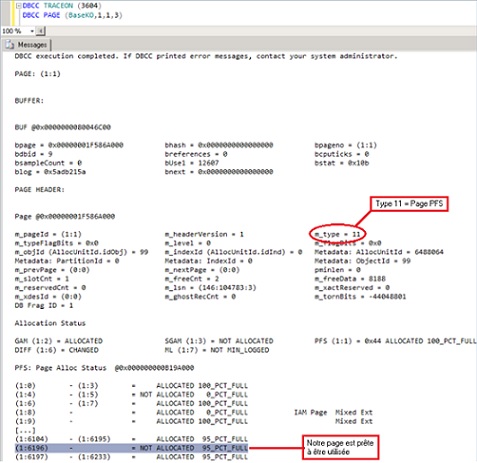

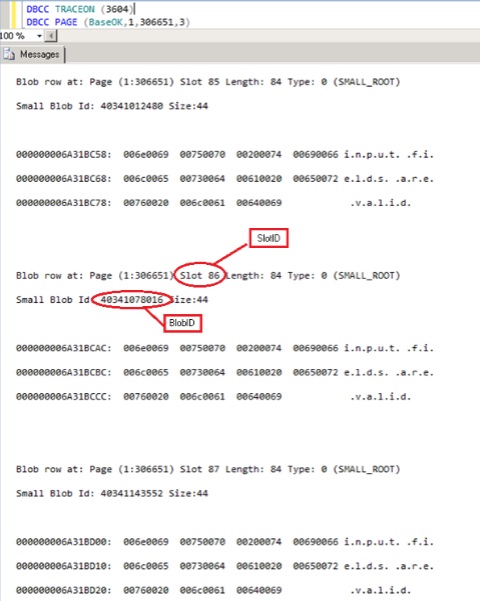

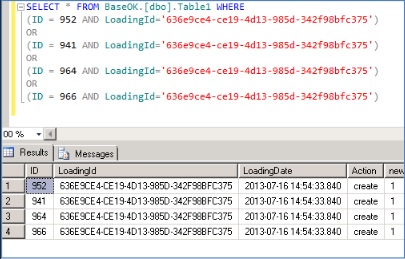

Analyse du résultat du CheckDB : identification des données concernées

La corruption de données est la hantise de tous les DBA. Elle peut être lourde de conséquences, et complexe à traiter.

Lire l'article

Détection de la corruption avec CHECKDB

La corruption de données est la hantise de tous les DBA. Elle peut être lourde de conséquences, et complexe à traiter.

Lire l'article

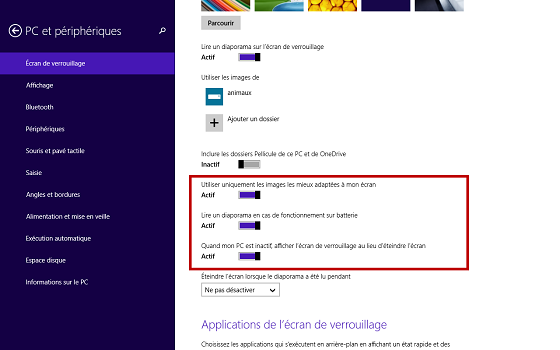

Windows 8.1 – Afficher un diaporama sur l’écran de verrouillage

Afficher un diaporama sur l’écran de verrouillage, c’est nettement plus agréable qu’une image figée.

Lire l'articleLes plus consultés sur iTPro.fr

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution