Complexité du mot de passe au sein d’Active Directory

Au sein de la stratégie de groupe, le paramètre de sécurité « le mot de passe doit respecter des exigences de complexité » détermine si les mots de passe doivent suivre des caractéristiques sécuritaires bien précises. Si ce paramètre est activé, les mots de passe doivent respecter les exigences minimales

Lire l'article

Interface utilisateur

Le développement d’applications Web basées sur Java est divisé en deux camps : basé sur l’action et basé sur les composantes. Description simple de ces deux camps : les applications basées sur l’action utilisent des JSP (Java Server Pages) et les applications basées sur les composantes utilisent des JSF (Java

Lire l'article

5.3 Installation de WSUS sur les serveurs frontaux / 5.4 Mise en place d’un partage DFS / 5.5 Configuration de IIS pour accéder au partage DFS

5.3 Installation de WSUS sur les serveurs frontaux

Nous allons maintenant procéder à l'installation de WSUS 3 sur notre serveur frontal. En effet lors du processus d'installation, dans la page des options de base de données, vous avez la possibilité de choisir d'installer WSUS sur un serveur de

Management Pack pour MOM 2005

Management Pack pour MOM 2005 :

Voici de quoi ravir les utilisateurs de Microsoft Operations Manager 2005 plus connu sous le simple nom de MOM (Voir Figure 48). En effet, WSUS 3 possède son Management Pack. Vous allez pouvoir ainsi surveiller vos serveurs WSUS de manière centralisé. La

Utilisation des tableaux de bord pour intégrer les informations (3)

Filtres

Vous démarrez le stade suivant de l’intégration des informations lorsque vous ajoutez des composants WebPart Filter pour synchroniser les données affichées par les composants WebPart sélectionnés. Vous pouvez utiliser des filtres uniquement avec certains composants : Excel Web Access, KPI List (pour les KPI

Restreindre la connexion des utilisateurs à certaines heures

Pour activer et désactiver un profil utilisateur certains jours à une certaine heure, utilisez la commande CHG ACTSCDE. Restreindre la connexion des utilisateurs à certaines heures Pour activer et désactiver un profil utilisateur certains jours à une certaine heure, utilisez la commande CHG ACTSCDE. Par exemple, pour activer le profil

Lire l'article

Meeting Space, gadgets et 64-bit

Vista possède beaucoup d’autres fonctions, bien trop nombreuses pour être recensées ici. Mais une nous intéresse tout particulièrement : Windows Meeting Space – un outil de collaboration entièrement nouveau permettant de partager votre système Vista avec jusqu’à dix autres utilisateurs. Windows Meeting Space peut partager le bureau ou une application

Lire l'article

ORM (Object-Relational Mapping)

Avant de décrire la nécessité de l’ORM (object-relational mapping), je dois introduire un autre terme particulier : discordance d’impédance. La discordance d’impédance concerne l’épineux problème de l’intégration de données relationnelles à un langage orienté objet. En quelque sorte, il faut placer les valeurs d’enregistrements de la base de données dans

Lire l'article

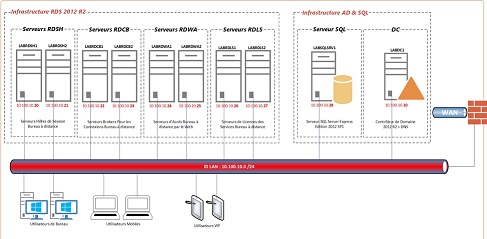

5. Mise en place d’un cluster WSUS (NLB) + Remote SQL

Au même titre qu'une infrastructure Exchange "complexe" peut être composée de serveurs frontaux équilibrés à l'aide du NLB et de serveurs dorsaux maintenus en cluster MSCS, WSUS est capable de gérer un même scénario. Nous allons pouvoir en effet mettre en place une infrastructure avancée afin de centraliser la base

Lire l'article

Nouveau rôle pour la délégation

Nouveau rôle pour la délégation : Lorsque vous installez WSUS sur votre serveur, celui-ci vous crée automatiquement deux nouveaux groupes de sécurité nommés:

• Administrateurs WSUS

• Rapporteurs WSUS Ce deuxième groupe est une nouveauté de la version 3. Les membres de ce groupe se

Utilisation des tableaux de bord pour intégrer les informations (2)

Il est possible de remplacer les valeurs de paramètres du rapport dans le composant WebPart en développant la section Parameters dans le volet d’outils. Cliquez sur Load Parameters, sélectionnez Override Report Default, puis sélectionnez une nouvelle valeur de paramètre. Cela n’a aucune incidence sur les paramétrages du rapport dans la

Lire l'article

Accès base de données à partir de CL avec SQL CLI

Récemment, alors que j’expérimentais quelques-unes des nouvelles fonctions CL de la V5R3, j’ai fait une découverte intéressante : il est possible d’utiliser les API SQL CLI à partir d’ILE CL en V5R3 ! Avec ces API, vous pouvez utiliser SQL pour lire des fichiers dans vos programmes ILE CL avec

Lire l'article

Meilleure sécurité

Bien que la nouvelle interface de Vista attire immédiatement l’attention, il est clair que les principaux changements de Vista se trouvent à l’intérieur. Avec Vista, Microsoft a reformulé entièrement le modèle de sécurité Windows desktop. Pour commencer, Microsoft a retravaillé la base de code Vista interne en privilégiant la sécurité.

Lire l'article

Conteneurs d’applications (suite)

Dans un environnement géré, vous pouvez configurer le contrôle de transactions dans un document XML sans qu’il soit nécessaire d’écrire aucun code – c’est ce que l’on appelle le contrôle transactionnel déclaratif. Les environnements gérés fournissent aussi la sécurité déclarative, dans laquelle vous définissez les contrôles de sécurité dans un

Lire l'article

4.4 Fichiers et langues des mises à jour / 4.5 Prise en charge des utilisateurs mobiles

4.4 Fichiers et langues des mises à jour

Nous pouvons également noter quelques éléments de configuration au niveau de la localisation des mises à jour. En effet, un serveur aval peut très bien récupérer toutes les métadonnées au niveau du serveur amont et le contenu des mises à

De plus en plus de rapports

De plus en plus de rapports : Les administrateurs aimant les rapports vont être servis.

WSUS 3 propose en effet un ensemble de rapports directement accessibles dans l'arborescence de la console. Ces rapports se basent sur le logiciel Report Viewer 2005, du coup, ils sont également accessibles depuis

Utilisation des tableaux de bord pour intégrer les informations

Le moyen le plus simple de débuter avec l’intégration des informations consiste à ajouter une nouvelle page de tableau de bord à la bibliothèque de documents Reports. Vous configurez ensuite les composants WebPart fournis par le modèle de tableau de bord, supprimez des composants WebPart inutiles et en ajoutez de

Lire l'article

Citrix et Intel travaillent sur la virtualisation de postes de travail

Dans le cadre d’un accord conclu avec Intel, Citrix a annoncé le futur développement des premières solutions de mise à disposition d'applications et de postes de travail. Ces solutions sont particulièrement destinées aux postes clients Intel Core2 et aux ordinateurs portables Intel Centrino 2, s’appuyant sur la technologie de

Lire l'article

Faites un essai !

La prochaine offre Windows Server de Microsoft présentera de nouvelles fonctions intéressantes. Si vous avez accès à la version Windows 2008 bêta, je vous conseille fortement de jouer avec. Aux dernières nouvelles, la date RTM (release to manufacturing) de Windows 2008 est début novembre, et la mise en disponibilité générale

Lire l'article

Conteneurs d’applications

De toutes les catégories, les conteneurs sont probablement les moins bien compris par les sites qui s’embarquent dans leur première application Java. C’est bien normal, car il n’était pas question de conteneurs pour nos applications traditionnelles – la gestion de travail OS/400 offrait les services nécessaires.

Les plus consultés sur iTPro.fr

- De l’incertitude à l’optimisme : une nouvelle ère de croissance grâce à la technologie

- L’IA agentique aux mains des cyberattaquants : faire face au nouveau paysage des menaces

- IA Act, qu’est-ce qui change après le 2 août ?

- L’IA et le Web ouvert : entre prédation et cohabitation, l’heure du choix

- Souveraineté numérique : après les mots, place aux actes