Comment automatiser la sauvegarde ?

Le programme SAVTONASC crée un fichier save et transfère une liste de bibliothèques dans le fichier QTEMP/WWLIBS en utilisant la commande Display Object Description (DSPOBJD).

Lire l'article

Écrire du code pour sauvegarder une bibliothèque sur le NAS et la restaurer

Vous pouvez sauvegarder une bibliothèque sur le NAS en codant trois sources.

Lire l'article

IBM pourrait vendre une part de son activité serveur à Lenovo

Après les PC, les serveurs ? À en croire les informations du Wall Street Journal, les discussions seraient très avancées entre IBM et Lenovo.

Lire l'article

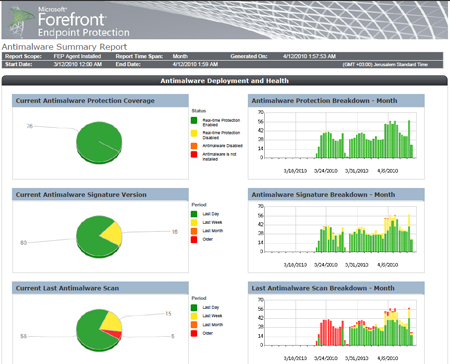

Les fonctionnalités de Forefront Endpoint Protection

Votre premier client maintenant déployé, nous allons voir les différents outils disponibles pour gérer la protection de vos clients.

Lire l'article

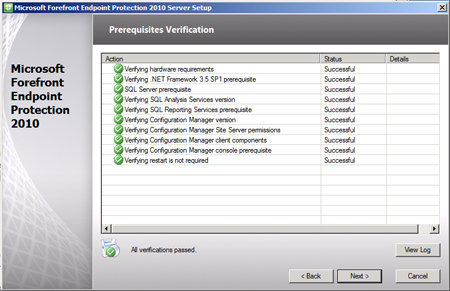

Déploiement de Forefront Endoint Protection

Nous allons maintenant voir comment déployer FEP dans un environnement SCCM existant et avec une architecture simple.

Lire l'article

Forefront Endpoint Protection 2010 : La sécurité commence par le poste de travail

Forefront EndPoint Protection 2010 (FEP 2010) est la solution antimalware de Microsoft destinée aux postes de travail et serveurs Windows. Avec cette nouvelle version Microsoft propose d’unifier sécurité et management.

Lire l'article

IBM distribue les solutions Arcad avec le Rational Power Pack

La nouvelle offre de belles perspectives pour Arcad.

Lire l'article

Serveurs HP Moonshot : La « rupture technologique » d’HP

Dix millions de serveurs d’ici 3 ans. Ce sont, selon HP, les infrastructures nécessaires pour répondre aux besoins croissants en ressources informatiques dans le monde.

Lire l'article

Cilasoft propose un contrôle global des accès à l’IBM i

L’éditeur Cilasoft, spécialisée dans les solutions de sécurité dédiées à l’IBM i, vient de mettre à jour deux de ses produits : Controller et EAM.

Lire l'article

Maintenance quotidienne de BRMS

Pour un bon usage de vos médias, exécutez quotidiennement la commande Start Maintenance for BRMS (STRMNTBRM), afin de terminer (expire) les médias, supprimer les enregistrements d'historique des médias expirés, nettoyer les fichiers temporaires, déplacer des médias, et gérer les récepteurs de journaux.

Lire l'article

Superviser BRMS – examiner les rapports BRMS

Pour que les sauvegardes et les reprises se passent bien, il faut examiner les rapports BRMS suivants et appliquer les directives supplémentaires fournies ici.

Lire l'article

Les groupes de contrôles BRMS

Vous ne devez pas utiliser les EXIT du groupe de contrôle BRMS pour remplacer d'éventuels Control Language Programs (CLP) de sauvegardes actuels.

Lire l'article

Initialiser BRMS après une installation ou une mise à niveau

Après l'installation initiale ou les mises à niveau ultérieures, BRMS doit être initialisé.

Lire l'article

Installation et mise en place de BRMS

Dès lors que votre stratégie de sauvegarde et de reprise a été confiée à BRMS, il est très important qu’il effectue toutes les sauvegardes, sans exception.

Lire l'article

Tirer parti de Backup Recovery and Media Services

Quelques conseils et astuces pour sauvegarder votre environnement IBM i .

Lire l'article

Les baies de stockage ont-elles encore un avenir ?

La question est de retour depuis que VMware a dévoilé sa nouvelle stratégie baptisée Software Defined Datacenter, visant à créer des datacenters virtualisés globaux, en y intégrant des fonctionnalités de stockage avancées.

Lire l'article

Transformation de documents XML avec XSLT

La version 7.1 intègre dorénavant la nouvelle fonction XSLTRANSFORM, un processeur XSLT (eXtensible Stylesheet Language Transformations) prenant en entrée un document XSLT (décrivant la transformation à effectuer) et un document XML à transformer, afin de produire en sortie un nouveau flux.

Lire l'article

Générer un flux XML à partir de données relationnelles

Dans le chapitre précédent, on pouvait extraire des données d’un flux XML pour les stocker dans la base de données en modèle relationnel. Mais l’inverse est-il possible ?

Lire l'article

Décomposition d’un document XML en données relationnelles

Vous aviez compris que quand on veut stocker des documents XML dans DB2, il existe différentes façons.

Lire l'articleLes plus consultés sur iTPro.fr

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA

- Les entreprises européennes face aux défis socio-économiques et technologiques