Migrer les données et les applications d’entreprise

Les organisations sont en mouvement permanent et cherchent toujours à améliorer leur valeur globale en travaillant sur les axes suivants : efficacité opérationnelle, croissance du chiffre d'affaires, fidélité des clients, parts de marché, satisfaction des collaborateurs, innovation produit, …

Lire l'article

Exchange 2013 – Les évolutions pour les utilisateurs

Les apports et évolutions fonctionnelles pour les utilisateurs sont nombreux et le plus souvent liés à Outlook 2013.

Lire l'article

Gestion des stratégies de mots de passe Active Directory

Vous croyez connaître le fonctionnement des stratégies de mots de passe dans Active Directory. Mais est-ce vraiment le cas ? Découvrez comment les gérer dans Windows Server 2008 et Windows Server 2008 R2

Lire l'article

Les points de sortie n’appellent pas forcément des programmes

Comme je l'ai indiqué plus haut, les points de sortie constituent un point dans le fonctionnement d'un programme où vous pouvez passer la main à un programme de votre choix, ou bien informer un programme d'une certaine situation.

Lire l'article

Dispositif d’enregistrement

Depuis la V3R1 d'OS/400, l'OS i offre un dispositif d'enregistrement (registration facility) pour aider à la gestion des points de sortie visant à la personnalisation de tout le système (par opposition à, par exemple, des sorties spécifiques à des jobs).

Lire l'article

Les contrats de services IT chutent de 10 % en 2012

Les contrats de services IT enregistrent une seconde année de baisse consécutive.

Lire l'article

La guerre de la domotique ne fait que commencer

Nos nouveaux modes de consommation accentués par la mobilité et l’usage de plus en plus important de technologies de type cloud computing nous transforment en gloutons énergivores.

Lire l'article

Emulex rachète Endace

La société américaine spécialisée dans l’optimisation réseau annonce l’acquisition du néo-zélandais Endace.

Lire l'article

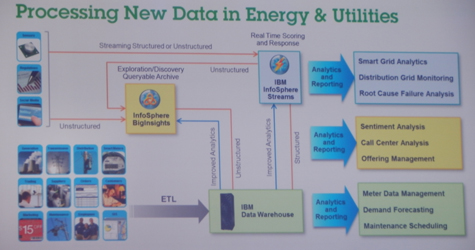

IBM IOD 2012 – Big Blue verticalise sa stratégie Big Data

Télécommunications, industrie, secteur public, santé, distribution,… IBM verticalise son discours et ses offres.

Lire l'article

IBM IOD 2012, les nouvelles offres Big Data

Plus de 12 000 personnes participent actuellement à l’édition 2012 de la conférence IBM IOD (Information On Demand) à Las Vegas.

Lire l'article

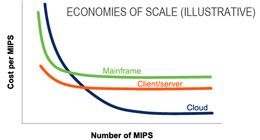

Les DSI sont–ils convaincus d’aller vers le Cloud ?

L’Agora des DSI s’est réunie autour d’un thème porteur, « Le Cloud privé interne : quels apports pour l’entreprise ? ». Retour sur le sujet pour aller au-delà des concepts, avec Cheops Technology qui prend les choses en main et tente d’aiguiller les DSI.

Lire l'article

Est-il temps de repenser Active Directory ?

Jusqu’à quel point appréciez-vous votre actuel modèle de domaines et forêts ? Il y a fort à parier que votre structure est semblable à de nombreuses autres et se contente d’utiliser la même conception de base depuis maintenant un temps certain. Dans ce cas, le temps est venu d’envisager une refonte.

Lire l'article

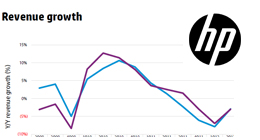

HP supprime 27 000 postes

En marge de l'annonce de ses résultats du deuxième trimestre, HP a confirmé la mise en place d'un vaste plan de restructuration.

Lire l'article

L’économie du cloud

Vous en avez probablement assez et vous êtes fatigué de tout ce battage marketing.

Lire l'article

Scott Thompson, PDG de Yahoo, contraint de démissionner

Empêtré depuis plusieurs jours dans une affaire de faux CV, le PDG de Yahoo Scott Thompson quitte l’entreprise.

Lire l'article

Intel : « Le plus gros impact du cloud est organisationnel »

Stanislas Oudinot, Ingénieur avant-vente chez Intel, explique la vision du cloud du premier fabricant de processeurs.

Lire l'article

Stratégie de SAP pour Hana, mobilité, cloud

Henri van der Vaeren a pris la tête de SAP France il y a deux semaines après avoir fait ses armes pendant quelques mois dans la division « BeLux » (Belgique et Luxembourg) de l’éditeur allemand.

Lire l'article

VMware prévoit 4,5 milliards de dollars de CA en 2012

Les affaires sont florissantes pour VMware. Le leader du marché de la virtualisation dévoile ses résultats pour le premier trimestre.

Lire l'article

Cloud vs IT

Le cloud est-il une bonne ou une mauvaise chose pour les informaticiens ?

Lire l'article

Hitachi cible les marchés verticaux avec les solutions NAS de BlueArc

Suite au rachat de son partenaire BlueArc en septembre 2011, Hitachi Data System (HDS) réorganise ses activités et crée une nouvelle entité.

Lire l'articleLes plus consultés sur iTPro.fr

- AWS re:Invent 2025 : décryptage des grandes innovations qui vont transformer le cloud

- Gouvernance et optimisation des dépenses logicielles : Comment éviter les pièges de la consommation?

- Du cloud hybride aux LLM : les technologies qui rebattent les cartes en 2026

- E-mail : les tendances qui vont s’affirmer en 2026

- L’identité au cœur de la cybersécurité