System Center 2012 et SQL Server Denali au programme

La quatrième édition des Microsoft Days a démarré. Nantes a donné le coup d’envoi hier du tour de France Microsoft qui fera ensuite étape dans six autres villes. Marseille, Lyon, Bordeaux, Strasbourg et Lille accueilleront les deux journées de sessions techniques et commerciales. Le programme sera condensé sur une seule journée pour la date parisienne du 4 octobre.

Lire l'article

Smarter Commerce Summit

Le premier Smarter Commerce Summit a eu lieu à San Diego. IBM a présenté à cette occasion plusieurs nouveaux projets signés dans différents secteurs d’activité.

Retour sur ces cas clients exposés.

Lire l'article

Performances du journal à distance

Pour finir, parlons un peu de la performance. Tout ce qui se trouve dans le journal local sera envoyé au journal à distance.

Lire l'article

Activer le journal à distance

Finalement, après toute cette mise en place, nous pouvons commencer à envoyer des entrées du système source vers le système cible. Pour commencer à déplacer des entrées, il faut donner l'état actif au journal à distance. Nous le faisons avec la commande Change Remote Journal (CHGRMTJRN). Ici,

Ajouter un journal à distance

Ainsi, nous avons finalement effectué tous les choix sur la manière de créer notre environnement de journal à distance. Le moment est venu de les appliquer. En premier lieu, il faut ajouter un journal à distance via la commande ADDRMTJRN. Ici, nous fournissons l'entrée BDR pour le

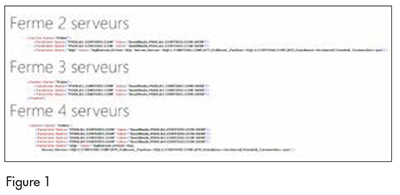

Entrées du répertoire de la base de données relationnelle

Pour créer un lien de journal à distance, nous devons indiquer au système source comment parvenir au système cible. Il existe quatre méthodes de communications différentes pour cela : TCP/IP, SNA, OptiConnect, et DataPort Services (nouveau à la release 6.1). Dans cet article, nous nous en tiendrons

Lire l'article

Redirection des journaux et des bibliothèques

Lors de l'envoi d'un journal et de ses récepteurs à un système cible, la bibliothèque qui contient le journal et les récepteurs peut-être écrasée.

Lire l'article

Asynchrone ou synchrone : choisir son mode de communication

L'envoi des entrées d'une source à un système cible peut se faire en deux modes. Pour comprendre en quoi ils diffèrent, voyons ce qui se passe quand vous modifiez la base de données dans un contexte sans journal.

Lire l'article

Initiation au journal à distance

Avez-vous un plan haute disponibilité (high availability, HA) incluant la réplication des données ? Si oui, vous êtes tributaires d'un journal à distance.

La journalisation à distance, au coeur du système d'exploitation IBM i, permet de répliquer sur un système distant, le contenu d'un récepteur de journal. Un journal enregistre les changements et l'activité de la plupart des objets de votre système. Après quoi, des logiciels HA lisent ces journaux et répliquent les changements apportés au système source principal sur des systèmes cible de secours ou de sauvegarde. Vous pouvez donc changer les données sur le seul système source pour les mettre à jour sur plusieurs systèmes cible. Voyons ce qui constitue un journal à distance et permet la réplication des données.

Ce dossier est issu de notre publication System iNews (06/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Les bénéfices de la BI SQL Server

Au final, les bénéfices se sont avérés immédiats et le retour sur investissement extrêmement court.

Lire l'article

Implémenter Microsoft SQL Server en un mois

Car outre les contraintes économiques et les délais très courts imposés par la situation du groupe, la solution à mettre en œuvre doit se montrer suffisamment ouverte et flexible pour s’insérer dans un univers Sybase/Hypérion existant et en cours de migration vers SAP/BW.

Lire l'article

IBM France rassemble ses troupes recherche

Les équipes de recherche IBM France se rassemblent au sein d’une même entité baptisée « France Lab ».

Le but est de pousser les développements matériels et logiciels français sur la scène internationale tout en faisant le lien avec les secteurs privé et public.

Lire l'article

Problèmes de permissions ACTIVE DIRECTORY

Les permissions restrictives sont appliquées aux comptes avec privilèges et sont basées sur celles définies dans l’objet AdminSDHolder situé dans le dossier System d’AD.

Lire l'article

Cache-cache avec les permissions Active Directory

Lorsque vous vous penchez sur des problèmes de sécurité essentiels, il est facile de passer à côté des petits détails. Cet article aborde l’un de ces aspects secondaires : l’objet AdminSDHolder dans Active Directory.

Lire l'article

L’ex-patronne d’eBay remplace Léo Apotheker à la tête d’HP

Arrivé il y a moins d’un an chez HP en tant que Chief Executive Officer (CEO), Leo Apotheker vient de faire les frais de sa gestion controversée de l’entreprise.

Le conseil d’administration a en effet décidé son départ avec effet immédiat.

Lire l'article

Publier des applications ADFS dans UAG

L’objectif de la publication d’applications (et de données) est dans un premier temps de rendre un service (souvent lié à une activité commerciale) à un utilisateur, mais on souhaite en retour le faire de façon sécurisée.

Lire l'article

Le scénario : ADFS et UAG

On imagine ici que votre équipe informatique a mis en oeuvre ADFS sur votre réseau interne. Techniquement, vous avez une infrastructure Active Directory, et vous avez installé (et configuré) le service ADFS de Windows 2008. En retour, vous avez donc la possibilité de vous connecter à

Lire l'article

ADFS, Cloud et applications internes

Grâce à la fédération d’identité, je suis donc en mesure de me connecter à la fois à mon problème système d’information, à celui de partenaires, mais également à n’importe quelle application disponible sur « le cloud ».

Lire l'article

IBM baisse le prix de son offre IaaS

IBM annonce une baisse des prix de son offre IaaS (Infrastructure as a Service), IBM SmartCloud Entreprise.

Le tarif commence désormais à 0,07 euros par heure et sans engagement.

Lire l'article

Une nouvelle version pour Coremetrics

IBM annonce une nouvelle version de sa solution de Web Analytics.

Cette nouvelle offre permet un tracking Web approfondi pour mesurer plus précisément l’intérêt des visiteurs pour les produits et services disponibles en ligne et définir les campagnes marketing en conséquence.

Lire l'articleLes plus consultés sur iTPro.fr

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA